Hãy tưởng tượng một buổi sáng bạn thức dậy, đăng nhập vào tài khoản Binance hay Exness của mình và bàng hoàng nhìn thấy con số dư hiển thị: $0.00. Toàn bộ vốn liếng và lợi nhuận của bạn đã biến mất.

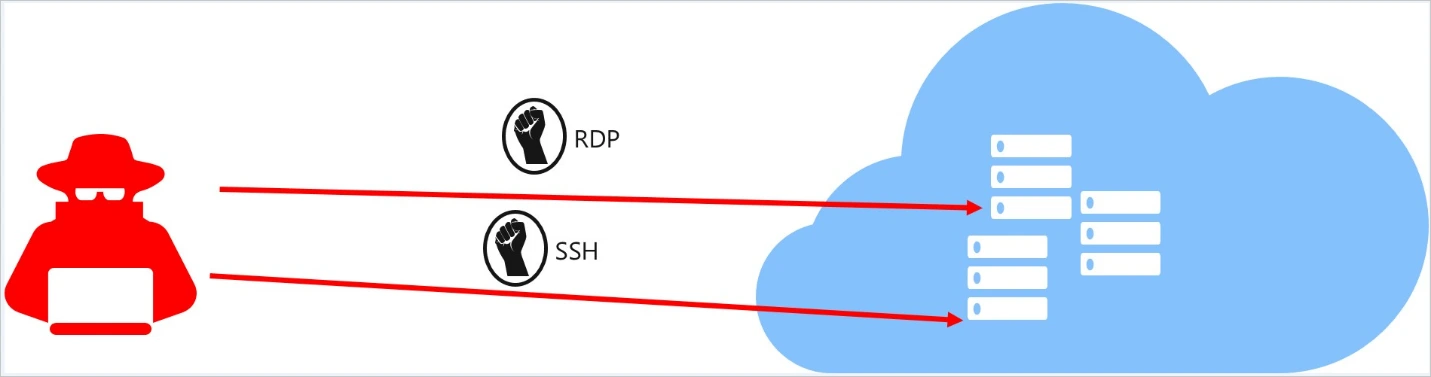

Đây không phải là một cảnh trong phim, mà là cơn ác mộng có thật mà nhiều trader đã phải đối mặt. Nguyên nhân sâu xa thường đến từ việc xem nhẹ khâu bảo mật VPS Windows – mắt xích an ninh quan trọng nhất. Một máy chủ ảo VPS không được cấu hình đúng cách chính là “cửa ngõ” rộng mở cho hacker, cho phép chúng cài cắm keylogger và lấy cắp toàn bộ tài sản của bạn.

Bài viết này không chỉ là một danh sách kiểm tra thông thường. Đây là một cẩm nang chiến lược, được đúc kết từ các tiêu chuẩn an ninh mạng và kinh nghiệm thực chiến, giúp bạn biến chiếc VPS Windows của mình thành một pháo đài bất khả xâm phạm.

Tóm tắt bảo mật cấp tốc (TL;DR)

- Đổi port RDP & dùng mật khẩu siêu mạnh: Che giấu “cửa chính” và dùng loại khóa phức tạp nhất có thể.

- Tạo user riêng, không dùng tài khoản

Administrator: Không bao giờ sử dụng tài khoản gốc mặc định để làm việc.- Cài đặt VPN để truy cập VPS: Đây là phương pháp an toàn nhất, giúp bạn không cần mở cổng RDP trực tiếp ra Internet.

- Bật Windows Update & cài thêm Malwarebytes: Luôn tự động vá các lỗ hổng và có thêm một lớp “vệ sĩ” chuyên nghiệp.

Tại sao VPS là “vũ khí bí mật” của mọi trader chuyên nghiệp?

Trước khi đi sâu vào các kỹ thuật bảo mật, chúng ta cần hiểu rõ tại sao VPS lại là một khoản đầu tư xứng đáng, thậm chí là bắt buộc, đối với bất kỳ ai nghiêm túc với sự nghiệp trading.

- Tốc độ khớp lệnh & giảm trượt giá (Slippage):

Trong giao dịch, mili giây tạo ra sự khác biệt. Kết nối Internet tại nhà có thể có độ trễ (latency) từ 50ms đến 200ms tới máy chủ của sàn. Trong khi đó, một chiếc VPS cho forex hoặc crypto đặt tại các trung tâm dữ liệu lớn có thể giảm độ trễ mạng xuống chỉ còn 1-5ms.

Độ trễ thấp đồng nghĩa với việc lệnh của bạn được thực thi gần như tức thời. Điều này giảm thiểu tối đa hiện tượng trượt giá – sự chênh lệch giữa giá bạn mong muốn và giá thực tế khớp lệnh, đặc biệt khi thị trường biến động mạnh.

- Hoạt động giao dịch 24/7 không gián đoạn:

Thị trường Forex hoạt động 24/5 và thị trường Crypto không bao giờ ngủ. Các robot giao dịch (Expert Advisors – EAs) hay các bot copy trade cần phải chạy liên tục để không bỏ lỡ cơ hội.

Dựa vào máy tính cá nhân là rất rủi ro: mất điện, rớt mạng, treo máy, hay một lần Windows tự khởi động lại cũng có thể khiến bạn mất trắng một giao dịch tiềm năng. VPS đảm bảo một môi trường hoạt động ổn định 99.99% thời gian.

- Môi trường “sạch” và ổn định tâm lý:

Máy tính cá nhân thường cài đặt hàng chục phần mềm và tiềm ẩn nguy cơ từ các file tải về. Mỗi yếu tố này đều có thể gây xung đột hoặc chứa mã độc.

VPS cung cấp một môi trường hoàn toàn biệt lập, chỉ dành cho giao dịch. Điều này không chỉ an toàn hơn mà còn giúp trader về mặt tâm lý. Khi bạn kết nối tới VPS, bạn biết rằng đây là “văn phòng làm việc”, giúp bạn tập trung hoàn toàn vào biểu đồ và phân tích.

Checklist 10 bước tăng cường bảo mật VPS Windows toàn diện

Hãy thực hiện tuần tự và đầy đủ 10 bước sau. Mỗi bước đều quan trọng và góp phần xây dựng nên nhiều lớp phòng thủ vững chắc cho “két sắt” của bạn.

Bước 1: Nền tảng – Chọn nhà cung cấp VPS uy tín

Bảo mật bắt đầu từ gốc rễ. Bạn không thể xây một ngôi nhà an toàn trên một mảnh đất không ổn định. Việc lựa chọn giữa các loại VPS giá rẻ và VPS chất lượng cao cần được cân nhắc kỹ lưỡng.

- Tiêu chí lựa chọn nhà cung cấp:

- Hạ tầng chống tấn công DDoS hiệu quả: Đảm bảo VPS của bạn không bị sập vì các cuộc tấn công từ chối dịch vụ.

- Cam kết Uptime (SLA): Chọn nhà cung cấp có cam kết thời gian hoạt động (SLA) trên 99.9%.

- Hệ điều hành sạch: Yêu cầu cài đặt một hệ điều hành Windows Server mới hoàn toàn, không có phần mềm lạ cài sẵn.

- Hỗ trợ kỹ thuật am hiểu: Đội ngũ hỗ trợ phải có chuyên môn và sẵn sàng giúp bạn xử lý các vấn đề bảo mật.

Bước 2: Lớp phòng thủ đầu tiên – Thay đổi port RDP & cấu hình tường lửa

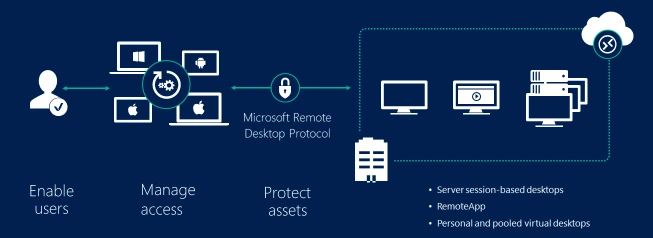

Hãy hình dung VPS của bạn là một căn nhà, và Remote Desktop Protocol (RDP) là cửa chính. Hầu hết các VPS Windows đều có cửa chính ở địa chỉ mặc định là 3389. Đây là thông tin mà mọi hacker đều biết.

Việc đổi số nhà sẽ khiến những tên trộm đi tuần tự động bỏ qua bạn. Hàng ngàn bot trên Internet mỗi giây đều đang dò quét các địa chỉ IP để tìm cổng 3389 đang mở. Một khi tìm thấy, chúng sẽ bắt đầu tấn công dò mật khẩu.

Để thay đổi, bạn mở Registry Editor (regedit) và điều hướng tới:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Tìm và sửa giá trị PortNumber sang một số bất kỳ trong khoảng 10000-65535 (ví dụ: 33899).

- Kích hoạt và cấu hình Windows Defender Firewall:

Đây là người bảo vệ đứng gác ở cửa. Sau khi đổi port, bạn phải tạo một quy tắc (Rule) mới trong Windows Defender Firewall with Advanced Security để mở Port trên VPS Windows cho kết nối mới này.

Lưu ý quan trọng: Việc đổi cổng RDP là một lớp phòng thủ cơ bản hiệu quả để tránh các bot quét tự động, nhưng nó không thể chống lại một kẻ tấn công có chủ đích. Đây là một bước nên làm, nhưng cần được kết hợp với các biện pháp mạnh hơn như mật khẩu mạnh, 2FA và đặc biệt là sử dụng VPN (được đề cập ở Bước 10) để đạt hiệu quả bảo mật cao nhất.

Sau khi đã tạo Rule cho cổng mới trong Firewall, hãy khởi động lại VPS. Lần sau, khi kết nối, bạn cần nhập [Địa chỉ IP]:[Cổng mới], ví dụ: 123.45.67.89:33899.

Bước 3: Quản lý truy cập – Mật khẩu mạnh, user riêng & 2FA

Ai được phép vào nhà và họ có chìa khóa gì? Đây là lớp phòng thủ về định danh.

- Không dùng tài khoản

Administrator: Tài khoảnAdministratorlà mục tiêu hàng đầu trong mọi cuộc tấn công. Hãy thay đổi username trên VPS Windows và tạo một tài khoản người dùng mới với quyền quản trị để sử dụng. - Mật khẩu siêu mạnh: Một mật khẩu yếu có thể bị bẻ khóa trong vài giây. Một mật khẩu mạnh phải dài (ít nhất 12-16 ký tự), phức tạp (chữ hoa, thường, số, ký tự đặc biệt) và duy nhất.

- Xác thực hai yếu tố (2FA): Đây là lớp bảo vệ quan trọng nhất chống lại việc mất cắp mật khẩu. Ngay cả khi hacker có được mật khẩu của bạn, chúng vẫn không thể đăng nhập nếu không có mã OTP từ điện thoại của bạn. Cân nhắc sử dụng các công cụ như

Duo Securityđể triển khai lớp bảo vệ này.

Bước 4: Chống tấn công tự động – Thiết lập chính sách khóa tài khoản

Nếu một tên trộm thử chìa khóa sai quá nhiều lần, hệ thống sẽ tự động khóa cửa lại. Đó chính là cách Account Lockout Policy hoạt động để chống lại tấn công brute-force.

Bot có thể thử hàng ngàn mật khẩu mỗi phút vào tài khoản của bạn. Để ngăn chặn, hãy mở Local Security Policy (secpol.msc) và thiết lập chính sách khóa tài khoản sau khoảng 5 lần đăng nhập sai.

Nếu bạn bị khóa, bạn có thể tham khảo cách bỏ chặn IP khi remote VPS Windows sai mật khẩu nhiều lần.

Bước 5: Luôn cập nhật – Vá lỗ hổng cho Windows & phần mềm

Hãy coi VPS của bạn như một con tàu. Theo thời gian, những lỗ thủng nhỏ (lỗ hổng bảo mật) sẽ xuất hiện. Các bản cập nhật chính là những miếng vá để bịt những lỗ thủng đó lại.

Các cuộc tấn công quy mô lớn như WannaCry đã khai thác chính những lỗ hổng trên các máy tính không được cập nhật. Mặc dù một số người dùng tìm cách tắt Windows Update vĩnh viễn trên VPS vì lý do ổn định, nhưng để bảo mật, việc luôn bật cập nhật là cực kỳ quan trọng.

Bước 6: Bảo vệ dữ liệu – Mã hóa ổ cứng & dùng trình quản lý mật khẩu

Bước này tập trung bảo vệ các file nằm trên ổ cứng của bạn.

- Kích hoạt BitLocker: Đây là tính năng mã hóa toàn bộ ổ đĩa của Windows. Kể cả khi hacker bằng cách nào đó có thể truy cập vào cấu trúc file, toàn bộ dữ liệu của bạn vẫn chỉ là một mớ ký tự vô nghĩa không thể giải mã.

- Không bao giờ lưu mật khẩu trực tiếp: Thói quen bấm “Lưu mật khẩu” trên trình duyệt hay ứng dụng sàn là một sai lầm chết người. Hãy sử dụng một trình quản lý mật khẩu uy tín như

BitwardenhoặcKeePassđể lưu trữ an toàn.

Bước 7: Diệt trừ phần mềm độc hại – Cài đặt Antivirus & Anti-Malware

Phòng thủ thụ động là chưa đủ, bạn cần những “thợ săn” chủ động để lùng sục và tiêu diệt các mối đe dọa đã lọt vào bên trong, đặc biệt là keylogger, trojan và ransomware.

Windows Defender là một công cụ tốt, nhưng chưa đủ. Hãy cài đặt thêm một lớp bảo vệ từ Malwarebytes hoặc ESET và thiết lập lịch quét toàn bộ hệ thống hàng tuần.

Bước 8: Giám sát chuyên sâu – Kích hoạt logging & phát hiện xâm nhập

Nếu có kẻ lạ đột nhập, bạn phải biết điều đó ngay lập tức. Giám sát chính là hệ thống camera an ninh cho VPS của bạn.

- Kiểm tra nhật ký đăng nhập: Thường xuyên mở

Event Viewerđể kiểm tra lịch sử VPS bị Scan hoặc bị xâm nhập. Tìm kiếm Event ID4624(đăng nhập thành công) và4625(đăng nhập thất bại) để phát hiện các truy cập đáng ngờ. - Dành cho chuyên gia: Cân nhắc cài đặt các Hệ thống phát hiện xâm nhập (IDS) như

TripwirehoặcOSSECđể giám sát các thay đổi bất thường trong file hệ thống.

Góc nhìn từ cộng đồng Trader trên Reddit:

“Đừng bao giờ mở cổng RDP ra ngoài. Hãy dùng VPN… chỉ cho phép truy cập qua VPN. Cài Fail2Ban (hoặc một giải pháp tương tự trên Windows) để chặn các cuộc tấn công brute-force.”

Trên môi trường Windows, các giải pháp tương tự như Fail2Ban mà bạn có thể tham khảo là Win2ban hoặc IPBan. Các công cụ này tự động phân tích nhật ký đăng nhập và chặn các địa chỉ IP có hành vi dò mật khẩu lặp đi lặp lại.

Bước 9: Sao lưu an toàn – Backup định kỳ & kiểm tra phục hồi

Một câu nói kinh điển trong ngành IT: “Một bản sao lưu chưa từng được kiểm tra phục hồi chỉ là một niềm hy vọng.”

Hãy xây dựng chiến lược sao lưu 3-2-1: 3 bản sao, trên 2 loại phương tiện khác nhau, và có 1 bản lưu ở ngoài. Sử dụng các công cụ như Cobian Backup để tự động hóa việc sao lưu. Quan trọng nhất, hãy thử phục hồi dữ liệu định kỳ để đảm bảo chúng hoạt động.

Bước 10: Tối ưu hóa thói quen – Cô lập môi trường & sử dụng VPN

Lớp bảo mật cuối cùng và quan trọng nhất chính là bạn. Công cụ tốt đến đâu cũng sẽ vô dụng nếu người dùng bất cẩn.

- Cô lập môi trường giao dịch: Hãy xem VPS như một phòng phẫu thuật – chỉ chứa những gì cần thiết cho việc giao dịch. Tuyệt đối không lướt web, không kiểm tra email cá nhân, không tải và cài đặt các phần mềm không rõ nguồn gốc trên VPS.

- Sử dụng VPN để truy cập VPS: Đây là phương pháp bảo mật tối thượng. Thay vì mở cổng RDP ra Internet công cộng, hãy tạo VPN từ VPS Windows. Khi đó, cổng RDP của bạn sẽ hoàn toàn “vô hình” với Internet, hacker không có cách nào để dò quét hay tấn công nó.

Câu hỏi thường gặp (FAQ)

1. Tôi không rành về IT, tôi có thể tự bảo mật VPS được không?

Hoàn toàn có thể. Hướng dẫn này được viết để người không chuyên cũng có thể làm theo. Ngoài ra, việc chọn một nhà cung cấp uy tín như ZingServer với đội ngũ hỗ trợ nhiệt tình sẽ giúp bạn giải đáp các thắc mắc trong quá trình cấu hình.

2. Nếu nghi ngờ VPS bị hack, tôi phải làm gì ngay lập tức?

Đầu tiên, từ một máy tính SẠCH khác, hãy đổi mật khẩu của TOÀN BỘ tài khoản sàn và email. Sau đó, liên hệ ngay với nhà cung cấp VPS để báo cáo và yêu cầu cài lại một hệ điều hành mới hoàn toàn.

3. Việc áp dụng các biện pháp bảo mật này có làm chậm VPS không?

Ảnh hưởng đến hiệu suất là không đáng kể. Lợi ích về an toàn mà chúng mang lại lớn hơn gấp nhiều lần so với chi phí hiệu năng nhỏ nhoi đó. Một VPS an toàn giúp bạn giao dịch, trong khi CPU VPS Windows chạy quá tải vì mã độc sẽ khiến bạn mất tất cả.

4. Tôi đã bật 2FA cho tài khoản sàn rồi, vậy có cần bảo mật VPS nữa không?

Rất cần. Hacker khi chiếm được VPS có thể kiên nhẫn chờ bạn đăng nhập. Khi bạn nhập mật khẩu và mã 2FA, chúng có thể chiếm quyền phiên đăng nhập (session hijacking) của bạn ngay lúc đó. Bảo mật VPS là để ngăn chặn chúng có cơ hội “rình mò” ngay từ đầu.

Kết luận

Việc bảo mật VPS Windows không phải là một hành động một lần mà là một quá trình liên tục, đòi hỏi sự cẩn trọng và chủ động. Nó giống như việc một phi công luôn kiểm tra máy bay trước mỗi chuyến cất cánh.

Bằng cách thực hiện nghiêm túc checklist 10 bước trên, bạn có thể giảm thiểu gần như toàn bộ rủi ro bị tấn công. Từ đó, bạn có thể an tâm tập trung vào công việc quan trọng nhất: phân tích thị trường và tạo ra lợi nhuận.

An toàn tài sản của bạn là ưu tiên hàng đầu. Đừng chỉ chọn một chiếc VPS, hãy chọn một đối tác an ninh đáng tin cậy.

Bảo vệ tài sản của bạn ngay hôm nay! Hãy tham khảo các gói VPS Windows chuyên dụng cho Forex & Crypto tại ZingServer hoặc liên hệ ngay với chúng tôi để được tư vấn giải pháp bảo mật tối ưu nhất.