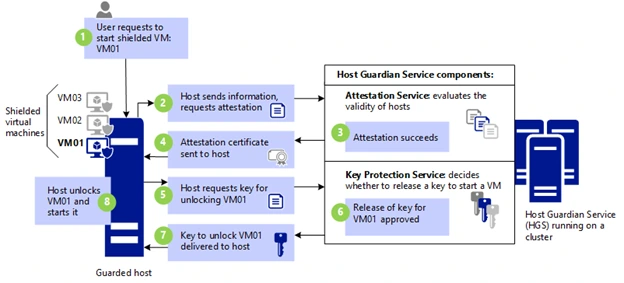

Bảo mật máy ảo (VM) không chỉ dừng lại ở tường lửa hay phần mềm diệt virus. Mối đe dọa tiềm tàng nhất đôi khi đến từ chính những người có quyền truy cập vào hạ tầng vật lý. Để giải quyết triệt để rủi ro này, Microsoft đã giới thiệu công nghệ Shielded VM.

Đây là bài viết hướng dẫn kỹ thuật chuyên sâu, tập trung vào các bước cài đặt Shielded VM trên môi trường Windows Server. Chúng tôi sẽ đi từ khâu chuẩn bị hạ tầng, triển khai các thành phần cốt lõi cho đến khi tạo ra máy ảo được che chắn đầu tiên của bạn.

Trước khi bắt đầu, nếu bạn chưa rõ về khái niệm và lợi ích bảo mật vượt trội của công nghệ này, hãy dành thời gian đọc bài viết tổng quan của chúng tôi: Shielded VM là gì? Nâng tầm bảo mật VPS Windows lên cấp độ tuyệt đối.

Tóm tắt nhanh: Để cài đặt Shielded VM, bạn cần hạ tầng phần cứng hỗ trợ TPM 2.0 và UEFI Secure Boot, chạy trên Windows Server Datacenter. Quá trình cài đặt gồm 4 bước chính:

- Triển khai Host Guardian Service (HGS).

- Cấu hình DNS và ủy quyền cho Hyper-V Host.

- Chuẩn bị Template và tệp tin .PDK.

- Triển khai máy ảo được che chắn.

Chuẩn bị hạ tầng – Nền tảng cho Guarded Fabric

Một hệ thống Guarded Fabric vững chắc đòi hỏi một nền tảng phần cứng và phần mềm được cấu hình đúng ngay từ đầu. Đừng bỏ qua bước quan trọng này.

Yêu cầu về phần cứng

Các máy chủ vật lý sẽ đóng vai trò Host Guardian Service (HGS) và Hyper-V Host (Guarded Host) cần đáp ứng:

- Firmware UEFI 2.3.1c trở lên: Bắt buộc để sử dụng Secure Boot, đảm bảo quá trình khởi động của máy chủ không bị can thiệp bởi các mã độc.

- Secure Boot được kích hoạt: Bạn cần bật tính năng này trong cài đặt UEFI BIOS của máy chủ.

- TPM (Trusted Platform Module) 2.0: Đây là yêu cầu cốt lõi cho chế độ chứng thực an toàn nhất. Chip TPM 2.0 cung cấp bằng chứng phần cứng rằng máy chủ là đáng tin cậy.

Yêu cầu về phần mềm

- Windows Server Datacenter Edition (2016 trở lên): Chỉ phiên bản Datacenter mới hỗ trợ đầy đủ các tính năng cho HGS và Guarded Host.

- Active Directory: Môi trường của bạn cần có ít nhất một Active Directory Forest. HGS sẽ được cài đặt như một thành viên của domain.

Mẹo thực tế: Để bảo mật tối đa, Microsoft khuyến nghị cài đặt HGS trong một “bastion forest” – một khu rừng AD riêng biệt và được gia cố an ninh, tách biệt hoàn toàn với AD quản trị doanh nghiệp của bạn. Việc phân tách này là một trong nhiều phương pháp giúp bảo mật VPS Windows một cách hiệu quả.

Yêu cầu về chứng chỉ (Certificates)

HGS sử dụng hai loại chứng chỉ để hoạt động. Bạn cần chuẩn bị chúng trước.

- Signing Certificate: Dùng để ký vào các metadata về sức khỏe của Guarded Host.

- Encryption Certificate: Dùng để mã hóa và bảo vệ các “chìa khóa” giải mã của Shielded VM.

Trong môi trường lab, bạn có thể dùng chứng chỉ tự ký (self-signed). Tuy nhiên, với môi trường production, hãy sử dụng chứng chỉ được cấp bởi CA nội bộ (PKI) hoặc CA công cộng.

Triển khai Host Guardian Service (HGS)

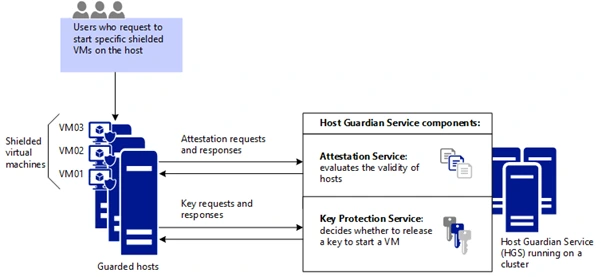

HGS là “bộ não” của toàn bộ hệ thống, chịu trách nhiệm xác thực các máy chủ Hyper-V và cấp phát chìa khóa an toàn.

Mẹo cho môi trường Production: HGS là một thành phần tối quan trọng. Để tránh điểm lỗi duy nhất (single point of failure), bạn nên triển khai HGS dưới dạng một cụm (cluster) có ít nhất 3 node để đảm bảo tính sẵn sàng cao (High Availability).

Cài đặt Role HGS

Trên máy chủ bạn đã chọn để cài HGS, hãy mở PowerShell với quyền Administrator và chạy lệnh sau. Lệnh này sẽ cài đặt các tính năng cần thiết và tự khởi động lại máy chủ.

Install-WindowsFeature HGS-Server -IncludeManagementTools -RestartKhởi tạo Node HGS đầu tiên

Sau khi máy chủ khởi động lại, bạn cần khởi tạo HGS. Lệnh này sẽ cấu hình HGS, thiết lập domain, và yêu cầu bạn cung cấp các chứng chỉ đã chuẩn bị.

# Thay thế các giá trị cho phù hợp với môi trường của bạn

Initialize-HgsServer -HgsDomainName "hgs.yourdomain.com" `

-SigningCertificatePath "C:\Certs\SigningCert.pfx" `

-SigningCertificatePassword (Read-Host -AsSecureString "Nhập mật khẩu Signing Cert:") `

-EncryptionCertificatePath "C:\Certs\EncryptionCert.pfx" `

-EncryptionCertificatePassword (Read-Host -AsSecureString "Nhập mật khẩu Encryption Cert:") `

-TrustActiveDirectoryLưu ý quan trọng: Lệnh

Initialize-HgsServercó rất nhiều tham số. Ở trên là ví dụ cho chế độ AD-based. Bạn cần đọc kỹ tài liệu của Microsoft để chọn tham số phù hợp với mô hình của mình.

Cấu hình chế độ chứng thực (Attestation Mode)

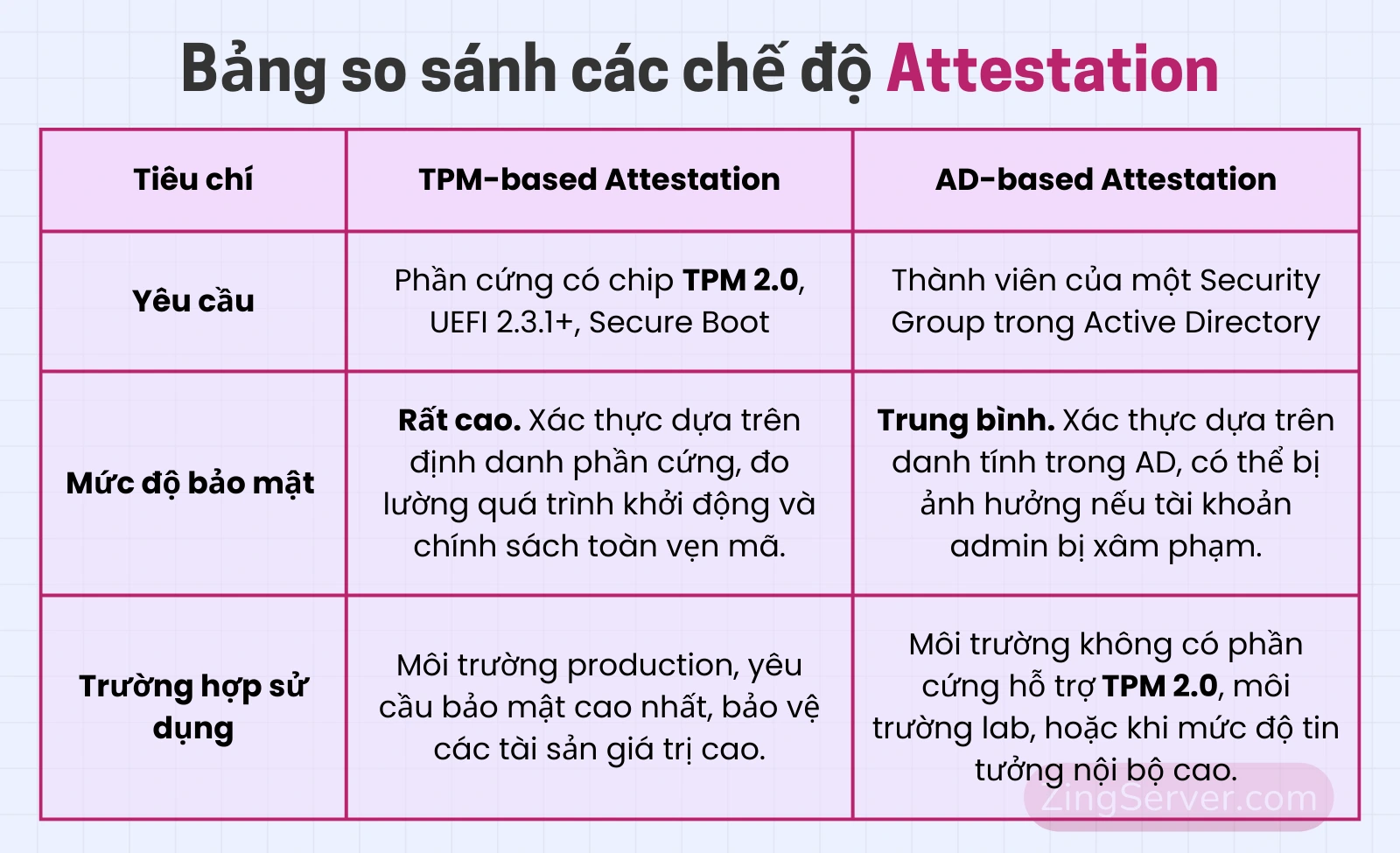

HGS cung cấp hai chế độ chứng thực chính (Attestation) để xác thực một máy chủ Hyper-V. Lựa chọn của bạn phụ thuộc vào phần cứng hiện có.

Phương pháp 1: TPM-based Attestation (Khuyến nghị cao nhất)

Phương pháp này dựa vào định danh phần cứng duy nhất từ chip TPM 2.0, cung cấp mức độ bảo mật cao nhất và chống giả mạo hiệu quả.

- Trên mỗi Hyper-V Host, mở PowerShell và chạy lệnh để lấy thông tin định danh phần cứng:

Get-PlatformIdentifier -Path "C:\Temp\HostIdentifier.xml" - Sao chép tệp

HostIdentifier.xmltừ máy chủ Hyper-V sang máy chủ HGS. - Trên máy chủ HGS, chạy lệnh sau để thêm host vào danh sách tin cậy:

Add-HgsAttestationTpmHost -Path "C:\Temp\HostIdentifier.xml" -Name "HyperVHost01"

Phương pháp 2: AD-based Attestation (Cho môi trường không có TPM)

Sử dụng phương pháp này khi các máy chủ của bạn không có TPM 2.0. Nó dựa trên việc máy chủ là thành viên của một Security Group trong Active Directory.

Lưu ý: Chế độ “Admin-trusted Attestation” đã không còn được khuyến nghị (deprecated) từ Windows Server 2019. Hướng dẫn này tập trung vào hai phương pháp hiện đại và an toàn hơn.

- Trong Active Directory Users and Computers, tạo một Security Group mới (ví dụ:

GuardedHosts). - Thêm tài khoản máy tính của các Hyper-V Host vào group này.

- Trên máy chủ HGS, chạy lệnh sau để HGS tin tưởng các thành viên của group này:

Add-HgsAttestationHostGroup -Name "GuardedHosts"

Tăng cường bảo mật với HTTPS (Khuyến nghị)

Theo mặc định, các URL của HGS có thể chạy trên HTTP. Tuy nhiên, trong môi trường production, bạn phải cấu hình HTTPS để mã hóa toàn bộ lưu lượng giao tiếp giữa Guarded Host và HGS, bảo vệ các thông tin nhạy cảm.

Việc này đòi hỏi bạn phải có một chứng chỉ SSL/TLS hợp lệ cho tên miền dịch vụ HGS và sử dụng các lệnh PowerShell như Set-HgsServer để áp dụng nó.

Cấu hình DNS và Guarded Host

Đây là bước kết nối các máy chủ Hyper-V vào hệ thống Guarded Fabric.

Cấu hình DNS Forwarding

Trong các mô hình an toàn, HGS thường nằm trong một domain (hoặc forest) riêng biệt so với các Hyper-V host. Do đó, các host cần một cách để phân giải tên miền của HGS.

Bạn cần cấu hình DNS Forwarding. Trên máy chủ DNS của domain chứa Hyper-V host, tạo một Conditional Forwarder trỏ đến các máy chủ DNS của domain chứa HGS. Nếu bạn chưa quen với việc thay đổi DNS, hãy tham khảo hướng dẫn đổi DNS trên VPS Windows của chúng tôi.

Cài đặt tính năng hỗ trợ

Trên mỗi máy chủ Hyper-V, bạn cần cài đặt feature HostGuardian.

Install-WindowsFeature HostGuardian -IncludeManagementTools -RestartTrỏ Host về phía HGS

Đầu tiên, bạn cần lấy thông tin URL của HGS. Trên máy chủ HGS, chạy lệnh Get-HgsServer để xem giá trị của AttestationServerUrl và KeyProtectionServerUrl.

Sau đó, trên mỗi Hyper-V Host, chạy lệnh sau để cấu hình:

# Thay thế URL bằng thông tin bạn vừa lấy, sử dụng HTTPS cho production

Set-HgsClientConfiguration -AttestationServerUrl 'https://hgs.yourdomain.com/Attestation' -KeyProtectionServerUrl 'https://hgs.yourdomain.com/KeyProtection'Xác thực cấu hình

Để kiểm tra xem Hyper-V Host đã được HGS chứng thực thành công hay chưa, hãy chạy lệnh:

Get-HgsClientConfigurationNếu bạn thấy dòng IsHostGuarded : True và AttestationStatus : Passed, xin chúc mừng! Bạn đã cấu hình Guarded Host thành công.

Tạo và triển khai Shielded VM

Khi hạ tầng đã sẵn sàng, đây là lúc tạo ra máy ảo được bảo vệ đầu tiên.

Chuẩn bị Template Disk

Bạn không thể tạo Shielded VM từ một file ISO thông thường. Bạn cần một VHDX mẫu (template disk) đã được chuẩn bị sẵn.

- Tạo một máy ảo Generation 2.

- Cài đặt hệ điều hành Windows và các ứng dụng cần thiết.

- Chạy

Syspreptrên máy ảo mẫu này để tổng quát hóa nó. - Tắt máy ảo và giữ lại file VHDX. Đây chính là template disk của bạn.

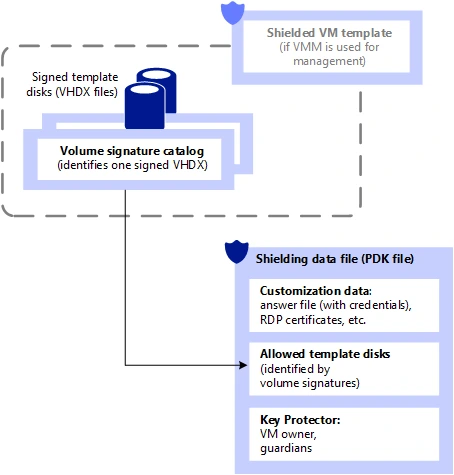

Tạo Shielding Data File (.PDK)

Tệp .PDK là một “hộp chứa bí mật” được mã hóa. Nó chứa các thông tin nhạy cảm mà quản trị viên hạ tầng không thể xem được.

Theo Microsoft, tệp này có thể chứa mật khẩu Administrator, file unattend.xml, chứng chỉ RDP, thông tin domain-join, và danh sách chữ ký của các template disk đáng tin cậy.

Triển khai Shielded VM (Sử dụng PowerShell thuần túy)

Microsoft cung cấp hai phương pháp chính để triển khai Shielded VM: sử dụng System Center Virtual Machine Manager (VMM) cho các môi trường lớn, hoặc sử dụng PowerShell thuần túy trên các máy chủ Guarded Host độc lập.

Hướng dẫn này tập trung vào phương pháp PowerShell thuần túy, không yêu cầu VMM. Lệnh New-ShieldedVM là công cụ tất cả-trong-một được thiết kế đặc biệt cho mục đích này. Nó sẽ tự động xử lý việc tạo máy ảo, gán Key Protector, và áp dụng các thông tin từ tệp .PDK.

Dưới đây là đoạn mã:

# --- Khai báo các biến để dễ quản lý ---

$VMName = "MyFirstShieldedVM"

$ShieldingDataFile = "C:\PDKs\MyVM.pdk"

$VMPath = "C:\Hyper-V\Virtual Machines" # Thư mục lưu trữ file cấu hình VM

$VHDPath = "C:\Templates\ShieldedTemplate.vhdx"

# --- Lệnh tạo máy ảo được che chắn mới ---

New-ShieldedVM -Name $VMName `

-Path $VMPath `

-ShieldingDataFilePath $ShieldingDataFile `

-TemplateDiskPath $VHDPath

# --- Khởi động máy ảo ---

Start-VM -Name $VMNameShielded VM và Encryption-Supported VM: Có gì khác biệt?

Một Guarded Fabric có thể chạy hai loại máy ảo được bảo mật: Shielded VM và Encryption-Supported VM. Việc hiểu rõ sự khác biệt là rất quan trọng.

Encryption-Supported VM đảm bảo ổ đĩa ảo (VHDX) được mã hóa bằng BitLocker. Tuy nhiên, quản trị viên hạ tầng vẫn có thể sử dụng các công cụ quản lý tiện lợi như kết nối console (VMConnect) hay PowerShell Direct.

Shielded VM cung cấp mức bảo mật tuyệt đối. Ngoài việc mã hóa ổ đĩa, nó còn vô hiệu hóa hoàn toàn các kết nối console, PowerShell Direct và các vector tấn công khác từ host. Quản trị viên hạ tầng không thể xem hay can thiệp vào bên trong máy ảo. Cơ chế này được hiện thực hóa nhờ vào công nghệ ảo hóa phần cứng và Hypervisor.

Xử lý các lỗi thường gặp

Trong quá trình cài đặt, bạn có thể gặp một số sự cố. Dưới đây là cách khắc phục các lỗi phổ biến.

Lỗi: IsHostGuarded là False

- Nguyên nhân: Host không thể liên lạc hoặc không vượt qua bài kiểm tra của HGS.

- Cách khắc phục: Kiểm tra lại cấu hình DNS Forwarding. Đảm bảo host có thể ping được HGS. Kiểm tra firewall có chặn cổng 443 (HTTPS) không. Đảm bảo URL trong

Set-HgsClientConfigurationlà chính xác.

Để hiểu rõ hơn về vai trò của cổng này, bạn có thể đọc bài viết Port 443 là gì?”

Lỗi: VM không khởi động được

- Nguyên nhân: Host đã mất trạng thái “healthy” (ví dụ: Secure Boot bị tắt).

- Cách khắc phục: Chạy lại

Get-HgsClientConfigurationđể xemAttestationStatus. Khởi động lại host và kiểm tra các cài đặt trong UEFI BIOS.

Vận hành và bảo trì

Việc cài đặt Shielded VM chỉ là bước đầu. Để duy trì một môi trường an toàn, bạn cần thực hiện các công việc sau:

- Theo dõi trạng thái Host: Thường xuyên kiểm tra trạng thái chứng thực của các Guarded Host, đặc biệt là sau khi cập nhật firmware hoặc phần cứng.

- Sao lưu HGS: Định kỳ sao lưu cấu hình của HGS bằng lệnh

Export-HgsServerState. - Quản lý vòng đời chứng chỉ: Các chứng chỉ của HGS có thời hạn. Lên kế hoạch gia hạn hoặc thay thế chúng trước khi hết hạn để tránh gián đoạn dịch vụ.

Câu hỏi thường gặp (FAQ)

1. Shielded VM có làm giảm hiệu năng không?

Không đáng kể. Quá trình chứng thực chỉ diễn ra khi VM khởi động. Việc mã hóa ổ đĩa bằng BitLocker được tăng tốc bằng phần cứng nên ảnh hưởng là rất nhỏ.

2. Có thể chuyển đổi một VM thường thành Shielded VM không?

Có, quy trình này được gọi là “grandfathering” nhưng nó phức tạp và đòi hỏi cấu hình cẩn thận. Việc tạo mới từ template được khuyến khích hơn.

3. Shielded VM có hỗ trợ Linux không?

Có, Microsoft đã mở rộng hỗ trợ cho một số bản phân phối Linux phổ biến như Ubuntu, Red Hat, và SUSE.

Kết luận

Hoàn tất các bước trên đồng nghĩa với việc bạn đã xây dựng thành công một pháo đài Guarded Fabric, nơi các máy ảo nhạy cảm nhất được bảo vệ ở cấp độ cao nhất. Quy trình cài đặt Shielded VM có thể phức tạp, nhưng lợi ích về an ninh mà nó mang lại là hoàn toàn xứng đáng.

Nếu bạn có bất kỳ câu hỏi nào trong quá trình triển khai, hãy để lại bình luận bên dưới. Chúng tôi luôn sẵn sàng hỗ trợ!