Khi bạn sở hữu một VPS Windows, bạn đang mở một cánh cửa ra Internet. Điều này mang lại sức mạnh to lớn nhưng cũng đi kèm với những rủi ro tiềm ẩn. Mỗi giây, có hàng ngàn bot tự động đang rà quét khắp không gian mạng, tìm kiếm những cánh cửa RDP (Remote Desktop) không được bảo vệ để tấn công.

Nhiều quản trị viên chỉ lo lắng khi sự đã rồi. Nhưng bạn có biết, VPS của bạn có một “người hùng thầm lặng” đang ghi lại mọi dấu vết? Đó chính là Event Viewer.

Công cụ này không chỉ là một danh sách log nhàm chán. Nó là cuốn nhật ký an ninh, một phòng thu thập bằng chứng số. Việc phân tích Event Viewer là kỹ năng thiết yếu giúp bạn chuyển từ thế bị động sang chủ động, “đọc vị” được ý đồ của hacker trước cả khi chúng kịp ra tay.

Bài viết này sẽ hướng dẫn bạn chi tiết 4 bước phân tích Event Viewer để biến nó thành hệ thống cảnh báo sớm, giúp bạn bảo vệ tài sản số của mình một cách chuyên nghiệp.

Tóm tắt nhanh: Các bước chính để phân tích log

- Chuẩn bị: Đảm bảo Audit Policy đã được bật trên VPS Windows để hệ thống ghi lại đầy đủ các sự kiện đăng nhập thành công và thất bại.

- Công cụ: Sử dụng Event Viewer (

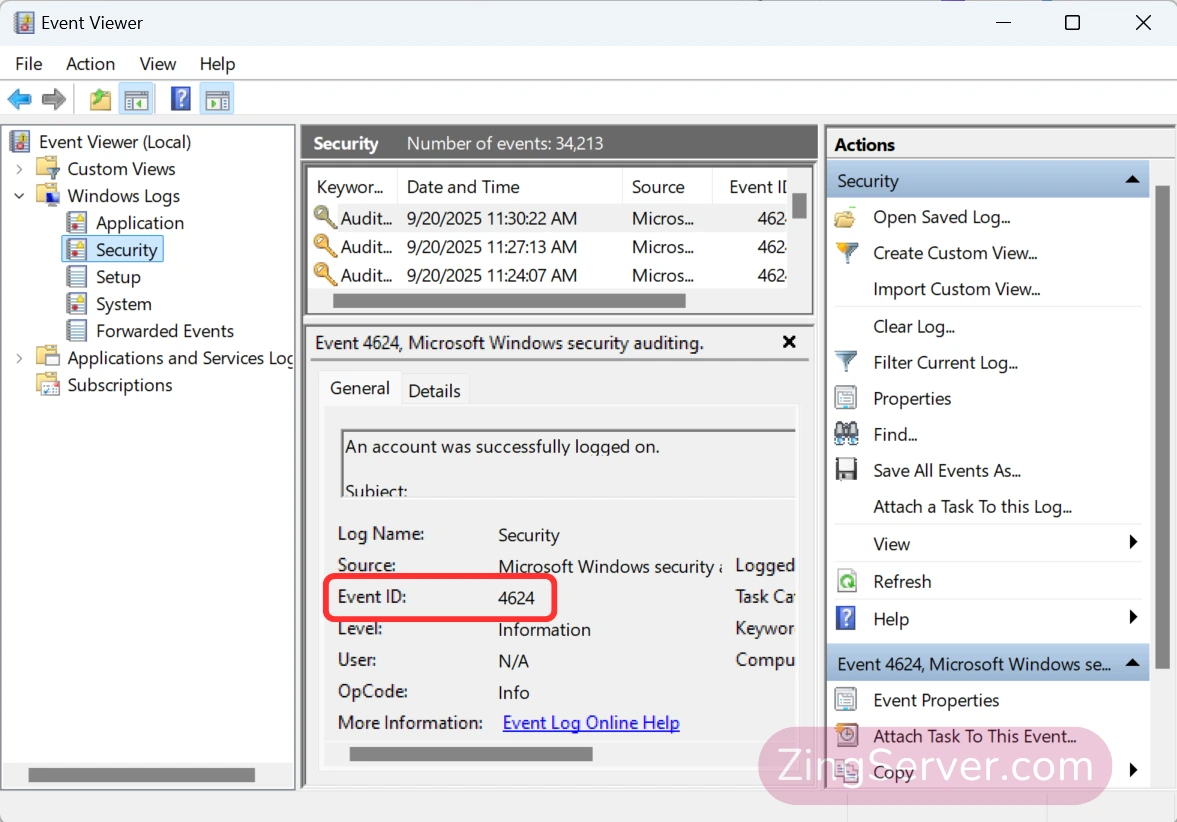

eventvwr.msc) và truy cập vào nhật ký Windows Logs > Security.- Event ID then chốt: Lọc và tập trung phân tích 2 Event ID quan trọng nhất:

- Event ID 4625 (Thất bại): Dấu hiệu rõ ràng của một cuộc tấn công Brute Force.

- Event ID 4624 (Thành công): Cần kiểm tra để phát hiện các phiên đăng nhập trái phép.

- Thông tin cần “đọc vị”: Trong mỗi sự kiện, hãy kiểm tra kỹ: Source Network Address (IP của kẻ tấn công), Logon Type (Loại 10 cho RDP), và Failure Reason (lý do đăng nhập thất bại).

- Hành động: Dựa vào các dấu hiệu trên để phát hiện và dùng Firewall chặn các địa chỉ IP đáng ngờ.

Bước chuẩn bị tối quan trọng: Cấu hình Audit Policy

Trước khi có thể phân tích bất cứ điều gì, bạn phải chắc chắn rằng Windows đang thực sự ghi lại các sự kiện an ninh quan trọng. Nếu không, Event Viewer của bạn sẽ hoàn toàn trống rỗng. Tính năng chịu trách nhiệm cho việc này gọi là Audit Policy.

Mặc định, nhiều phiên bản Windows Server không bật ghi log đầy đủ để tiết kiệm tài nguyên. Điều này chẳng khác nào bạn có camera an ninh nhưng lại không cắm điện. Việc bật ghi log cho cả ‘Thành công’ và ‘Thất bại’ được xem là một cấu hình bảo mật nâng cao và được Microsoft khuyến nghị mạnh mẽ.

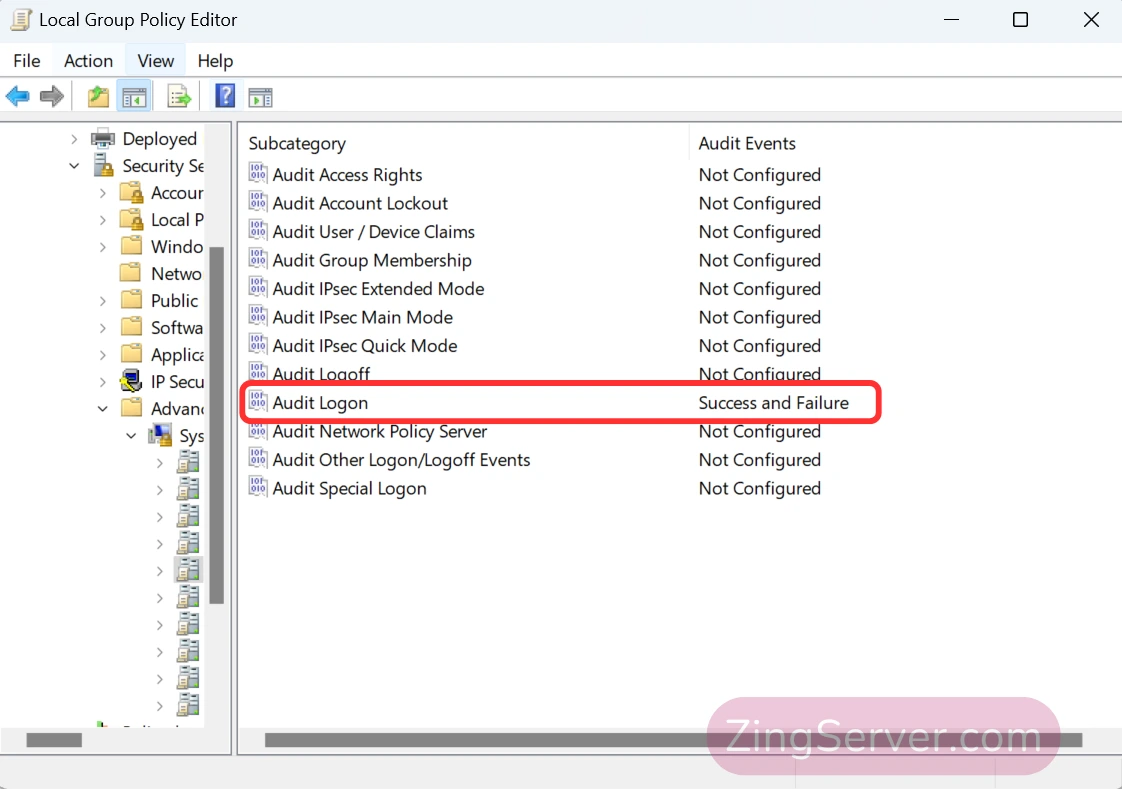

Phương pháp cấu hình được khuyến nghị (Advanced Audit Policy):

Trên các phiên bản Windows Server hiện đại, Microsoft khuyến nghị sử dụng Advanced Audit Policy Configuration để kiểm soát chi tiết hơn.

- Nhấn Win + R, gõ

gpedit.mscvà nhấn Enter. - Điều hướng đến: Computer Configuration > Windows Settings > Security Settings > Advanced Audit Policy Configuration > System Audit Policies.

- Tại đây, hãy tìm đến mục Logon/Logoff và đảm bảo Audit Logon được bật cho cả Success và Failure.

Đối với các hệ thống cũ hơn, bạn cũng có thể tìm thấy các cài đặt cơ bản tại … > Local Policies > Audit Policy. Tuy nhiên, nếu bạn cấu hình ở cả hai nơi, cài đặt nâng cao sẽ được ưu tiên.

Lưu ý: “Audit logon events” ghi lại sự kiện trên máy tính mà người dùng đang đăng nhập vào (VPS của bạn). “Audit account logon events” ghi lại sự kiện trên máy tính xác thực tài khoản đó (quan trọng trong môi trường Domain Controller).

Event Viewer – “Hộp đen” của VPS Windows

Hãy hình dung Event Viewer như hộp đen của một chiếc máy bay. Nó ghi lại mọi sự kiện diễn ra trên hệ điều hành của bạn, từ việc một ứng dụng bị lỗi, một driver được cài đặt, cho đến điều quan trọng nhất với chúng ta: mỗi phiên đăng nhập và đăng xuất.

Đối với người quản trị hệ thống, khu vực quan trọng nhất trong Event Viewer là Windows Logs > Security. Đây chính là nơi lưu giữ tất cả các sự kiện liên quan đến an ninh, bảo mật.

Hiểu được cách đọc các bản ghi trong đây không khác gì việc một thám tử đọc các dấu vết tại hiện trường. Mỗi dòng log là một manh mối, và nhiều manh mối ghép lại sẽ tạo nên một câu chuyện hoàn chỉnh về những gì đã và đang xảy ra trên VPS của bạn.

Nhận diện “nghi phạm” – Các Event ID an ninh cần theo dõi

Nhật ký bảo mật có thể chứa hàng ngàn sự kiện mỗi ngày. Để không bị “chết chìm” trong biển thông tin, bạn cần biết chính xác mình đang tìm kiếm “nghi phạm” nào. Trong thế giới của Event Viewer, các nghi phạm được định danh bằng Event ID.

Trong đó, một chuỗi Event ID 4625 (đăng nhập thất bại) được xem là sự kiện có mức độ nghiêm trọng Cao (High), cần điều tra ngay. Trong khi đó, một Event ID 4624 (đăng nhập thành công) đơn lẻ có thể là Trung bình (Medium), cần xem xét trong ngữ cảnh cụ thể.

Cặp đôi Event ID then chốt:

- Event ID 4624: An account was successfully logged on (Đăng nhập thành công)

Đây là sự kiện được ghi lại mỗi khi có ai đó đăng nhập thành công vào VPS của bạn. Tưởng chừng vô hại, nhưng đây lại là manh mối vàng nếu kẻ đăng nhập không phải là bạn. Bạn cần trả lời: Ai đã vào? Vào lúc nào? Và vào từ đâu? - Event ID 4625: An account failed to log on (Đăng nhập thất bại)

Đây là dấu hiệu rõ ràng nhất của một cuộc tấn công. Một vài lần thất bại có thể do người dùng gõ nhầm mật khẩu. Nhưng hàng trăm, hàng ngàn sự kiện này trong một thời gian ngắn là dấu hiệu 100% của một cuộc tấn công Brute Force (thử mật khẩu liên tục).

Các Event ID chuyên sâu khác giúp vạch mặt hacker:

Việc chỉ theo dõi đăng nhập là chưa đủ. Các hacker tinh vi thường để lại dấu vết qua các hành động sau khi đã xâm nhập thành công.

- Event ID 4672 (Special privileges assigned): Một tài khoản vừa được gán những đặc quyền quản trị cao nhất. Đây là dấu hiệu của hành vi leo thang đặc quyền sau khi hacker đã vào được bằng một tài khoản thường.

- Event ID 4688 (A new process has been created): Một tiến trình mới đã được khởi chạy. Nếu ngay sau một phiên đăng nhập lạ, bạn thấy một tiến trình

powershell.exehay một file.exeđáng ngờ được chạy, đó có thể là hacker đang cài cắm mã độc. - Event ID 4720 (A user account was created): Một tài khoản người dùng mới đã được tạo. Đây là kỹ thuật kinh điển để hacker tạo “cửa sau” (backdoor), cho phép chúng quay trở lại VPS bất cứ lúc nào.

- Event ID 4732 (A member was added to a security-enabled local group): Một tài khoản đã được thêm vào một nhóm người dùng, thường là nhóm Administrators. Đây cũng là một cách tạo backdoor hoặc leo thang đặc quyền.

- Event ID 7045 (A new service was installed): Một dịch vụ (service) mới của Windows đã được cài đặt. Hacker thường ngụy trang mã độc của chúng dưới dạng một service để nó luôn được khởi chạy cùng Windows.

- Event ID 4648 (A logon was attempted using explicit credentials): Sự kiện này được tạo ra khi một tiến trình cố gắng đăng nhập với tư cách một người dùng khác (ví dụ: dùng lệnh runas). Hacker thường dùng kỹ thuật này để thực thi mã độc với quyền cao hơn.

4 bước “điều tra” và “đọc vị” thông tin

Bây giờ, chúng ta sẽ vào vai một điều tra viên thực thụ.

Bước 1: Mở Event Viewer và truy cập nhật ký bảo mật

Cách nhanh nhất để mở công cụ này là nhấn Win + R, gõ eventvwr.msc và nhấn Enter.

Sau đó, ở thanh bên trái, hãy điều hướng đến Windows Logs > Security.

Bước 2: Lọc log – Kỹ năng quan trọng nhất

Bạn sẽ thấy một danh sách dài các sự kiện. Để tập trung vào những gì quan trọng, hãy dùng bộ lọc. Ở thanh bên phải, chọn Filter Current Log….

Trong cửa sổ hiện ra, tại ô <All Event IDs>, hãy gõ các ID mà bạn quan tâm. Để bắt đầu, hãy gõ: 4624, 4625. Nhấn OK.

Lúc này, Event Viewer sẽ chỉ hiển thị các sự kiện đăng nhập thành công và thất bại, giúp bạn dễ dàng tập trung điều tra.

Bước 3: “Đọc vị” một Event Log chi tiết

Khi bạn nhấp vào một sự kiện, thông tin chi tiết sẽ hiện ra. Đây là lúc chúng ta “đọc vị” các thông tin quan trọng:

- Tên tài khoản (Account Name): Khi xem chi tiết, bạn sẽ thấy mục New Logon hoặc Target User. Đây chính là tên tài khoản đã đăng nhập thành công (Administrator, user1…). Đừng nhầm lẫn với mục Subject, vốn thường là tài khoản hệ thống (SYSTEM) có nhiệm vụ ghi lại sự kiện này.

- Địa chỉ IP nguồn (Source Network Address): Đây là thông tin vàng. Nó cho bạn biết địa chỉ IP của kẻ tấn công. Nếu IP này không phải của bạn, không phải IP văn phòng của bạn, thì 99% đó là một truy cập đáng ngờ.

- Loại đăng nhập (Logon Type): Cho biết phương thức đăng nhập. Bạn cần đặc biệt chú ý đến:

- Type 10 (RemoteInteractive): Đăng nhập qua Remote Desktop (RDP). Hầu hết các cuộc tấn công VPS đều nhắm vào phương thức này.

- Type 3 (Network): Đăng nhập qua mạng, ví dụ như truy cập file share (SMB). Nếu bạn không sử dụng tính năng này mà vẫn thấy log, có thể hacker đang dò quét các lỗ hổng dịch vụ mạng khác.

- Type 2 (Interactive): Đăng nhập trực tiếp trên giao diện của máy ảo (console).

- Ngoài ra, hãy để ý đến Type 4 (Batch) (các tác vụ lên lịch – Scheduled Tasks) và Type 5 (Service) (các dịch vụ). Một đăng nhập lạ từ hai loại này có thể chỉ ra backdoor.

Đọc vị lý do thất bại (Đối với Event 4625):Khi phân tích một sự kiện 4625, thông tin quý giá nhất nằm ở mục Failure Information. Hãy tìm đến trường Failure Reason. Nó sẽ cho bạn biết chính xác tại sao đăng nhập thất bại, ví dụ:

- Unknown user name or bad password: Tên người dùng không tồn tại hoặc mật khẩu sai. Đây là dấu hiệu phổ biến nhất của tấn công Brute Force.

- Account locked out: Tài khoản đã bị khóa. Điều này cho thấy kẻ tấn công đã thử sai quá nhiều lần.

- Account currently disabled: Hacker đang cố gắng đăng nhập vào một tài khoản đã bị vô hiệu hóa.

Mẹo cho chuyên gia:

- Kiểm tra quyền hạn: Hãy tìm đến trường Elevated Token. Nếu giá trị là Yes, điều này có nghĩa kẻ tấn công không chỉ vào được mà còn có toàn quyền quản trị trên VPS của bạn. Đây là tín hiệu báo động đỏ.

- Truy vết tiến trình: Trường Process Name sẽ cho bạn biết tên tiến trình đã thực hiện việc đăng nhập, giúp truy vết sâu hơn.

- Phương thức xác thực: Các trường Logon Process (ví dụ: User32) và Authentication Package (ví dụ: Kerberos, NTLM) cung cấp thêm manh mối về cách thức phiên đăng nhập được xác thực.

Bước 4: Ghép nối các manh mối

Việc phân tích không chỉ dừng lại ở một sự kiện đơn lẻ. Bạn cần xâu chuỗi chúng lại để nhìn ra bức tranh toàn cảnh, như các kịch bản thực tế dưới đây.

Các kịch bản tấn công thực tế

Kịch bản 1: Cơn bão Brute Force

- Dấu hiệu: Bạn lọc Event ID 4625 và thấy hàng trăm sự kiện nối tiếp nhau chỉ trong vài phút, tất cả đều từ cùng một IP lạ.

- Phân tích sâu hơn: Hãy nhìn vào Failure Reason để hiểu rõ ý đồ của hacker:

- Dò tìm tài khoản (User Enumeration): Nếu các lỗi chủ yếu là Unknown user name với hàng loạt Account Name khác nhau (admin, test, user…), hacker đang trong giai đoạn dò tìm xem tài khoản nào thực sự tồn tại. Mã lỗi thường là

0xC0000064. - Tấn công mật khẩu: Nếu các lỗi chủ yếu là Bad password nhưng chỉ nhắm vào một Account Name duy nhất (ví dụ: Administrator), hacker đã biết tài khoản này tồn tại và đang tập trung dò mật khẩu. Mã lỗi thường là

0xC000006A.

- Dò tìm tài khoản (User Enumeration): Nếu các lỗi chủ yếu là Unknown user name với hàng loạt Account Name khác nhau (admin, test, user…), hacker đang trong giai đoạn dò tìm xem tài khoản nào thực sự tồn tại. Mã lỗi thường là

- Hành động: Dùng Windows Firewall để chặn ngay lập tức địa chỉ IP đó.

Kịch bản 2: Xâm nhập thành công và leo thang đặc quyền

- Dấu hiệu: Giữa một loạt các Event ID 4625 thất bại, bỗng nhiên xuất hiện một Event ID 4624 (thành công) từ cùng một IP lạ đó. Ngay sau đó vài giây, xuất hiện thêm Event ID 4672 (gán đặc quyền).

- Ý nghĩa: Hacker đã đoán đúng mật khẩu, xâm nhập thành công và ngay lập tức tự cấp cho mình quyền quản trị cao nhất.

- Hành động: Đây là tình huống khẩn cấp. Bạn cần đổi mật khẩu của TẤT CẢ các tài khoản ngay lập tức và kiểm tra xem hacker đã cài cắm những gì.

Kịch bản 3: Xâm nhập và tạo Backdoor

- Dấu hiệu: Bạn thấy một Event ID 4624 thành công từ một IP lạ vào lúc 3 giờ sáng. Vài phút sau, một Event ID 4720 (tạo tài khoản mới) với tên win_update xuất hiện. Hoặc một Event ID 7045 (cài service mới) với tên Windows Defender Core Service.

- Ý nghĩa: Hacker đã vào được và tạo ra một “lối đi riêng” để quay lại sau này. Các tài khoản và service mới thường có tên nghe rất “chính thống” để qua mặt quản trị viên.

- Hành động: Vô hiệu hóa và xóa ngay tài khoản/service lạ đó. Đổi mật khẩu và rà soát toàn bộ hệ thống.

Kịch bản 4: Cố gắng truy cập trái phép

- Dấu hiệu: Bạn thấy Event ID 4625 với mã lỗi

0xC0000072(tài khoản bị vô hiệu hóa) hoặc0XC000015B(không được cấp quyền đăng nhập). - Ý nghĩa: Có ai đó đang cố gắng sử dụng các tài khoản cũ đã bị khóa hoặc cố gắng RDP bằng một tài khoản dịch vụ không được phép. Đây có thể là dấu hiệu của một cuộc tấn công có chủ đích hoặc một mối đe dọa từ bên trong.

Nâng cao: Tự động hóa giám sát và cảnh báo

Việc kiểm tra log thủ công hàng ngày là tốt, nhưng không phải lúc nào cũng khả thi. Đối với những người dùng chuyên nghiệp, bạn có thể tự động hóa công việc này.

Dùng PowerShell để lọc nhanh

Thay vì click chuột, bạn có thể dùng một dòng lệnh PowerShell để xuất ra tất cả các IP đã đăng nhập thành công qua RDP:

Get-WinEvent -FilterHashtable @{LogName='Security'; Id=4624} | Where-Object { $_.Properties[8].Value -eq 10 } | Select-Object TimeCreated, @{n='User';e={$_.Properties[5].Value}}, @{n='SourceIP';e={$_.Properties[18].Value}}Câu lệnh này sẽ lọc tất cả Event ID 4624, chỉ lấy những sự kiện có Logon Type là 10 (RDP) và hiển thị thời gian, tên người dùng, địa chỉ IP nguồn.

Thiết lập các quy tắc giám sát chuyên nghiệp

Theo gợi ý từ Microsoft, bạn có thể thiết lập các quy tắc cảnh báo tự động khi:

- Một tài khoản dịch vụ (service account) thực hiện đăng nhập tương tác (Logon Type 2 hoặc 10).

- Một tài khoản admin đăng nhập từ một địa chỉ IP không nằm trong danh sách an toàn (IP Whitelist).

- Phát hiện đăng nhập với Elevated Token = Yes từ một tài khoản không phải là quản trị viên.

Για các hệ thống lớn, việc gửi log đến một máy chủ tập trung như SIEM hoặc ELK Stack là rất cần thiết để phân tích và cảnh báo real-time.

Câu hỏi thường gặp (FAQ)

1. Bao lâu tôi nên kiểm tra Event Viewer một lần?

Đối với một VPS quan trọng, bạn nên kiểm tra nhanh mỗi ngày một lần. Việc này chỉ mất khoảng 5-10 phút khi bạn đã quen với việc lọc log.

2. Hacker có thể xóa log trong Event Viewer không?

Có. Nếu hacker chiếm được quyền Administrator, chúng có thể xóa sạch toàn bộ nhật ký bảo mật. Để phòng chống, bạn nên cấu hình gửi log đến một máy chủ lưu trữ từ xa mà hacker không thể truy cập.

3. Bật Audit Policy có làm VPS chậm đi nhiều không?

Không đáng kể. Tác động đến hiệu năng là rất nhỏ so với lợi ích bảo mật khổng lồ mà nó mang lại. Đây là một tính năng được Microsoft thiết kế để hoạt động hiệu quả trên mọi hệ thống.

4. Tôi thấy rất nhiều log đăng nhập từ IP 127.0.0.1, có đáng lo không?

Không. 127.0.0.1 (hoặc ::1) là địa chỉ loopback, chỉ các tiến trình, dịch vụ trên chính VPS đang tự “nói chuyện” với nhau. Đây là hoạt động hoàn toàn bình thường.

Kết luận

Việc phân tích Event Viewer không phải là một công việc phức tạp. Nó là một kỹ năng thiết yếu, biến bạn từ một người dùng VPS đơn thuần thành một người quản trị hệ thống thực thụ, có khả năng tự bảo vệ tài sản của mình.

Lưu ý quan trọng:

Hãy nhớ rằng Event Viewer không phải là “viên đạn bạc”. Hacker tinh vi có thể xóa log. Do đó, nó nên được xem là một lớp trong nhiều lớp phòng thủ của bạn. Tương tự, việc thay đổi cổng RDP mặc định là một biện pháp giúp giảm thiểu các cuộc tấn công tự động (bot scan), nhưng nó không phải là giải pháp bảo mật tuyệt đối.

Hãy hành động ngay hôm nay!

Đừng chờ đến khi VPS của bạn gặp sự cố. Ngoài việc tập thói quen kiểm tra log, hãy thực hiện ngay các biện pháp bảo mật nền tảng sau:

- Sử dụng mật khẩu mạnh và phức tạp.

- Cấu hình Windows Firewall để chỉ cho phép các IP tin cậy truy cập.

- Luôn cập nhật hệ điều hành và các phần mềm trên VPS.

Bằng cách kết hợp các biện pháp phòng thủ chủ động và kỹ năng điều tra dấu vết, bạn sẽ xây dựng được một pháo đài vững chắc cho VPS Windows của mình.