Chào mừng các “pháp sư”, những người đang làm chủ những chiếc VPS mạnh mẽ. Trong thế giới số, việc cấu hình bảo mật VPS không chỉ là một nhiệm vụ kỹ thuật, mà là nghệ thuật xây dựng một pháo đài số. Một pháo đài không được canh phòng cẩn mật sẽ luôn là mục tiêu hấp dẫn cho những mối đe dọa đang rình rập ngoài kia, từ ransomware đến đánh cắp danh tính.

Bài viết này sẽ dẫn dắt bạn qua một lộ trình 3 lớp phòng thủ, từ nền tảng vững chắc mà Microsoft đã xây sẵn, đến những cấu hình mà chính tay bạn sẽ siết chặt, và cuối cùng là các kỹ thuật kiểm soát truy cập hiện đại nhất. Hãy cùng nhau biến chiếc VPS của bạn thành một pháo đài bất khả xâm phạm đúng nghĩa.

- Nền tảng: Windows Server 2025 an toàn hơn mặc định (Credential Guard, SMB Signing). Hãy áp dụng Security Baseline mới nhất từ Microsoft.

- Hành động tại chỗ: Dùng Windows LAPS quản lý mật khẩu admin, bật ASR rule chặn webshell, và luôn dùng tài khoản Standard User cho công việc hàng ngày.

- Kiểm soát truy cập: Không bao giờ mở cổng RDP/SSH ra Internet. Sử dụng Azure Bastion + PIM (cho Identity JIT) hoặc VPN. Kết hợp với Network JIT của Defender for Cloud để bảo mật tối đa.

- Giám sát: Dùng Microsoft Defender for Cloud làm trung tâm chỉ huy, thiết lập backup và kiểm tra phục hồi định kỳ.

Lớp 1: Nền tảng “an toàn mặc định” (Secure by Default)

Triết lý bảo mật hiện đại là “Bắt đầu an toàn, Luôn an toàn” (Start secure, stay secure). Thật may mắn, Microsoft đã thực hiện triết lý này trên Windows Server 2025, cung cấp cho chúng ta một nền tảng an toàn hơn bao giờ hết ngay từ đầu.

Security Baseline: Nền móng từ Microsoft

Security Baseline là gì?

Hãy tưởng tượng Security Baseline như một bộ quy tắc vàng được đúc kết bởi các chuyên gia bảo mật hàng đầu của Microsoft. Nó bao gồm các thiết lập cấu hình (Group Policy) và kịch bản (script) được khuyến nghị để tăng cường an ninh, giảm thiểu bề mặt tấn công cho hệ thống một cách hiệu quả. Thay vì phải tự mình mò mẫm, bạn đang đứng trên vai của những người khổng lồ.

Thông báo chính thức cho Windows Server 2025

Microsoft liên tục cập nhật các khuyến nghị của mình. Sau bản phát hành đầu tiên vào tháng 1, một bản sửa đổi quan trọng đã được công bố vào ngày 26 tháng 6 năm 2025, bổ sung nhiều cải tiến giá trị về giám sát. Đây là tài liệu tham chiếu quan trọng và mới nhất mà mọi quản trị viên cần cập nhật. Bạn có thể tải xuống bộ công cụ này từ Microsoft Security Compliance Toolkit và luôn theo dõi các thông báo mới nhất tại blog chính thức Microsoft Security Baselines Blog.

Những nâng cấp bảo mật mặc định đáng giá

Credential Guard được bật mặc định

Trên các phần cứng đủ điều kiện, tính năng này sử dụng công nghệ bảo mật dựa trên ảo hóa (VBS) để cô lập và bảo vệ tiến trình lsass.exe. Điều này có nghĩa là, kể cả khi kẻ tấn công xâm nhập được vào hệ thống, chúng cũng không thể đọc được bộ nhớ của LSA để đánh cắp mật khẩu hay các mã hash, khiến các công cụ khét tiếng như Mimikatz trở nên vô dụng.

Giao thức SMB được gia cố mặc định

Giao thức chia sẻ file giờ đây an toàn hơn rất nhiều ngay từ khi cài đặt:

- Yêu cầu chữ ký số (SMB Signing): Mọi kết nối SMB đi ra (outbound) đều được yêu cầu ký số để đảm bảo tính toàn vẹn của dữ liệu, chống lại các cuộc tấn công sửa đổi gói tin trên đường truyền.

- Tích hợp chống Brute-Force: Cơ chế SMB Authentication Rate Limiter sẽ tự động làm chậm các yêu cầu xác thực SMB sau một số lần thử thất bại, làm giảm đáng kể hiệu quả của các cuộc tấn công dò mật khẩu nhắm vào giao thức này.

Lớp 2: Củng cố tại chỗ (On-the-Box Hardening)

Nền tảng của Microsoft rất vững chắc, nhưng trách nhiệm cuối cùng vẫn thuộc về người quản lý. Như Microsoft đã nói: “Máy ảo Azure, giống như mọi máy ảo tại chỗ, đều do người dùng quản lý. Azure không đẩy các bản cập nhật Windows cho chúng.”

Lớp phòng thủ thứ hai này là nơi các “pháp sư” thực sự ra tay.

Siết chặt chính sách xác thực

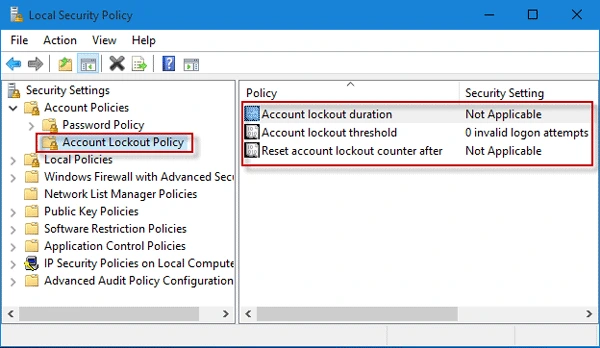

- Chính sách khóa tài khoản: Đây là tuyến phòng thủ cơ bản và hiệu quả nhất chống lại các cuộc tấn công dò mật khẩu tự động (brute-force). Hãy đảm bảo bạn đã cấu hình chính sách này trong

Local Security Policy (secpol.msc)để tự động khóa tài khoản sau khoảng 3-5 lần đăng nhập sai.Cấu hình chính sách khóa tài khoản (Account Lockout Policy) trong Local Security Policy

- Quản lý Mật khẩu Admin với Windows LAPS: Thay vì đặt một mật khẩu quản trị viên cục bộ rồi quên nó đi, hãy sử dụng Windows LAPS (Local Administrator Password Solution). Công cụ miễn phí từ Microsoft này sẽ tự động quản lý, tạo ra mật khẩu phức tạp và xoay vòng (thay đổi định kỳ) cho tài khoản Administrator cục bộ, loại bỏ hoàn toàn rủi ro từ mật khẩu yếu hoặc bị lộ.

“Bất tử hóa” tiến trình xác thực với LSA Protection

Dù Credential Guard đã được bật, chúng ta vẫn có thể gia cố thêm cho “trái tim xác thực” của hệ thống. LSA Protection là một tính năng được thiết kế để ngăn chặn các công cụ tấn công đọc bộ nhớ của tiến trình lsass.exe. Khi được kích hoạt, nó biến lsass.exe thành một tiến trình được bảo vệ (protected process), khiến cho việc trích xuất mật khẩu gần như là không thể.

Bạn có thể kích hoạt tính năng này thông qua Group Policy: Computer Configuration > Administrative Templates > System > Local Security Authority > Configures LSASS to run as a protected process.

Tận dụng “khiên phòng thủ” Microsoft Defender

Đừng coi thường bộ công cụ phòng thủ tích hợp sẵn. Hãy đảm bảo bạn đã khai thác hai tính năng cực kỳ mạnh mẽ sau:

- Quy tắc giảm bề mặt tấn công (ASR): Bật ngay quy tắc “Block Webshell creation for Servers” (GUID:

a8f5898e-1dc8-49a9-9878-85004b8a61e6). Đây là hành động thiết yếu để chặn một trong những con đường mà tin tặc dùng để tạo cửa hậu (backdoor) phổ biến nhất. - EDR ở chế độ chặn (EDR in Block Mode): Hãy xem đây là lớp phòng thủ thông minh thứ hai. Ngay cả khi bạn đang dùng một phần mềm diệt virus khác, EDR của Defender sẽ hoạt động ngầm, chủ động phát hiện và chặn các hành vi đáng ngờ mà lớp phòng ngự đầu tiên có thể đã bỏ sót.

Nguyên tắc vàng: Đặc quyền tối thiểu (Least Privilege)

Đây có lẽ là thay đổi quan trọng nhất về mặt thói quen, giúp giảm thiểu rủi ro một cách khổng lồ. Tài khoản Administrator có toàn quyền sinh sát trên VPS, dùng nó cho mọi tác vụ hàng ngày là cực kỳ nguy hiểm.

Cách làm của chuyên gia: Sau khi cài đặt xong mọi thứ bằng tài khoản Admin, hãy vào Control Panel và tạo một tài khoản người dùng thứ hai. Quan trọng nhất, hãy chọn loại tài khoản là “Standard User”. Kể từ đó, hãy dùng tài khoản Standard này cho mọi công việc.

Lưu ý của chuyên gia:

Mọi thay đổi cấu hình cứng rắn (hardening) như chặn hoàn toàn NTLM, bật LSA Protection ở mức cao nhất với UEFI Lock, hay tinh chỉnh các quy tắc firewall… đều cần được thử nghiệm kỹ lưỡng trong môi trường test trước khi áp dụng lên máy chủ sản phẩm (production) để tránh các vấn đề tương thích không mong muốn.

Lớp 3: Kiểm soát truy cập hiện đại & giám sát liên tục

Nếu các lớp trước là xây tường thành và đặt lính gác, thì lớp cuối cùng này là việc kiểm soát ai, khi nào, và tại sao được phép đi qua cổng thành. Đây là lúc chúng ta thực thi triết lý Zero Trust một cách triệt để.

Các lối vào an toàn theo triết lý Zero Trust

Nguyên tắc cốt lõi của Zero Trust là “Không tin tưởng, Luôn xác minh”. Chúng ta mặc định rằng mọi yêu cầu truy cập, dù từ bên trong hay bên ngoài, đều không đáng tin cậy cho đến khi được xác thực và cấp phép chặt chẽ. Sai lầm phổ biến và nguy hiểm nhất là mở cổng Remote Desktop (RDP) hoặc SSH của VPS ra Internet công cộng.

Thay vào đó, hãy giấu VPS của bạn đi và tạo ra những lối vào bí mật, được kiểm soát.

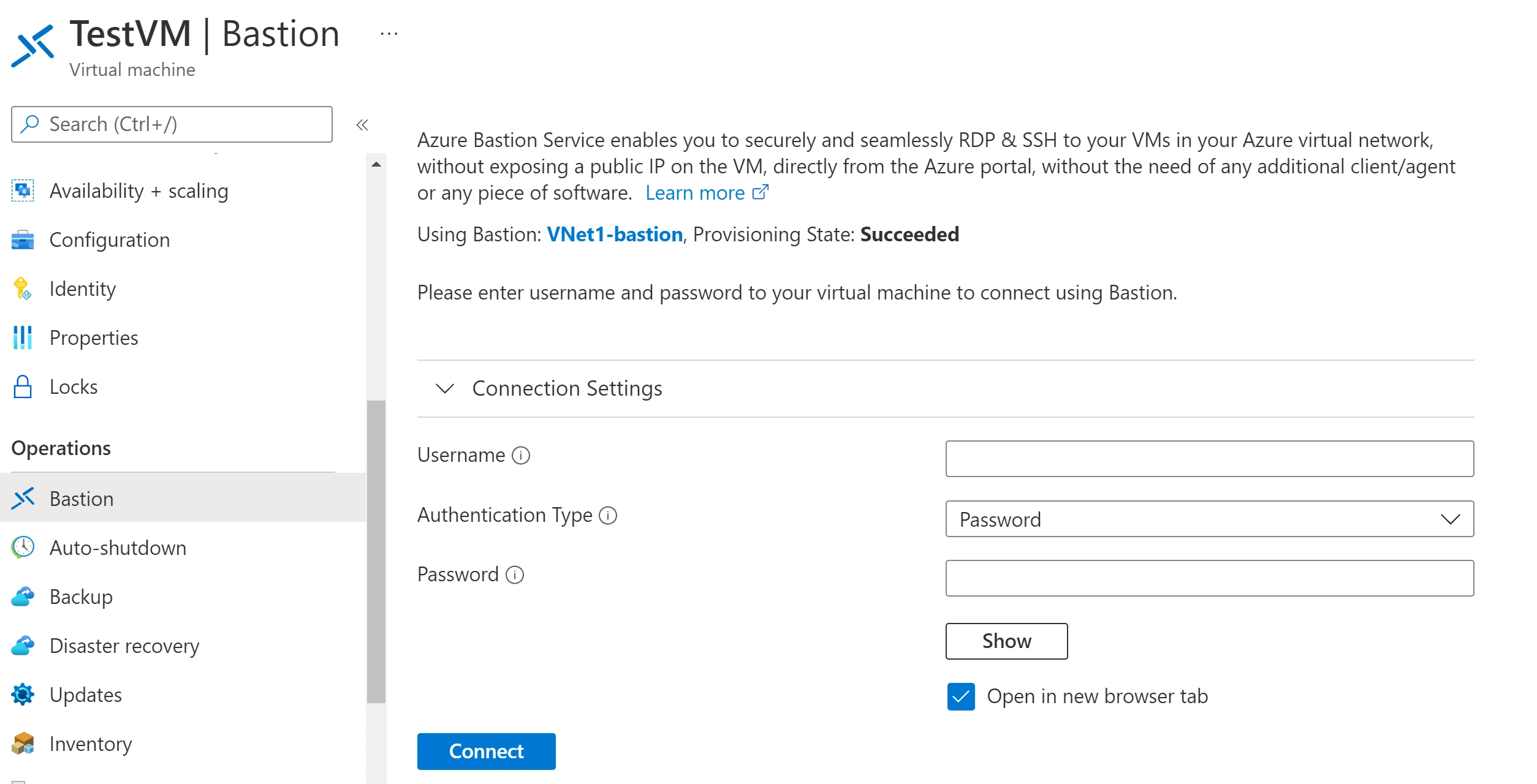

Giải pháp 1 (Hệ sinh thái Azure): Sức mạnh tổng hợp của Azure Bastion + PIM

Để thực thi Zero Trust chuyên nghiệp, chúng ta kết hợp một cặp đôi hoàn hảo: Azure Bastion để bảo vệ “lối vào” và Microsoft Entra PIM (Privileged Identity Management) để kiểm soát “chìa khóa”. Điều kiện tiên quyết là loại bỏ hoàn toàn IP Public cho máy ảo.

Hãy hình dung qua kịch bản sau: Kỹ sư An cần truy cập máy ảo. Thay vì có quyền vĩnh viễn, An phải vào PIM để yêu cầu kích hoạt quyền trong 2 giờ. Sau khi quản lý phê duyệt, An kết nối an toàn đến VPS qua trình duyệt bằng Azure Bastion. Hết 2 giờ, quyền truy cập tự động bị thu hồi. Đây là một quy trình an toàn, được kiểm soát và kiểm toán chặt chẽ.

Giải pháp 2 (Các nền tảng khác): Sử dụng VPN Gateway

Nếu bạn không dùng hệ sinh thái Azure, bạn hoàn toàn có thể thiết lập một “lối vào” an toàn bằng các giải pháp VPN Gateway mạnh mẽ và phổ biến khác (như WireGuard, OpenVPN,…). Nó sẽ tạo ra một đường hầm mã hóa riêng tư (Point-to-Site) từ máy tính của bạn đến mạng ảo chứa VPS. Mọi kết nối RDP/SSH đều đi qua đường hầm an toàn này thay vì phơi mình ra ngoài Internet, giúp VPS của bạn “vô hình” trước các cuộc tấn công từ bên ngoài.

Hiểu sâu về Just-in-Time: Identity JIT vs. Network JIT

Một “pháp sư” cần nắm rõ có hai loại JIT, chúng bổ trợ cho nhau một cách hoàn hảo:

- JIT cho định danh (Identity JIT): Đây là chức năng của PIM mà chúng ta vừa nói. Nó cấp cho bạn “chìa khóa” (quyền quản trị) trong một thời gian ngắn.

- JIT cho mạng (Network JIT): Đây là chức năng của Microsoft Defender for Cloud. Dù bạn đã có “chìa khóa”, “cánh cửa” (cổng RDP 3389 trên firewall) vẫn đang khóa. Network JIT sẽ tạm thời mở cánh cửa này chỉ cho địa chỉ IP của bạn, và cũng chỉ trong một thời gian giới hạn.

Kết hợp cả hai tạo ra một cơ chế an ninh gần như tuyệt đối: phải có đúng người (được PIM cấp quyền) đứng ở đúng nơi (được Network JIT cho phép IP) vào đúng thời điểm.

Duy trì và giám sát pháo đài

Bảo mật là một quá trình liên tục. Sau khi xây dựng, bạn cần liên tục giám sát và duy trì pháo đài của mình.

Trung tâm chỉ huy: Microsoft Defender for Cloud

Hãy coi Microsoft Defender for Cloud là trung tâm chỉ huy an ninh của bạn. Nó giúp đánh giá lỗ hổng, kiểm tra cấu hình có tuân thủ baseline không, phát hiện mối đe dọa, và quản lý Network JIT.

Trụ cột 1: Quản lý cập nhật & mã hóa đĩa

Sử dụng các giải pháp như Azure Automation Update Management để tự động hóa việc vá lỗi hệ điều hành. Đồng thời, kích hoạt Azure Disk Encryption (sử dụng BitLocker) để bảo vệ dữ liệu của bạn ngay cả khi máy chủ không hoạt động (at-rest).

Trụ cột 2: Bật ghi log toàn diện (Auditing)

Bạn không thể chống lại những gì bạn không thể thấy. Việc bật ghi log chi tiết mọi hoạt động quan trọng trên VPS là cực kỳ cần thiết. Hãy đảm bảo bạn đã cấu hình ghi lại các sự kiện như đăng nhập thành công và thất bại, thay đổi chính sách bảo mật, tạo tiến trình mới… Để chuyên nghiệp hơn, hãy kết nối log của bạn vào một hệ thống SIEM (như Microsoft Sentinel) để phân tích và cảnh báo tự động.

Đặc biệt, baseline mới nhất (tháng 6/2025) còn khuyến nghị bật tính năng ghi lại toàn bộ dòng lệnh khi một tiến trình được tạo ra, cung cấp một công cụ cực kỳ mạnh mẽ để săn tìm và điều tra các mối đe dọa.

Trụ cột 3: Sao lưu và phục hồi (Backup and Recovery)

Mọi lớp phòng thủ đều có thể bị xuyên thủng. Lớp bảo vệ cuối cùng và tuyệt đối nhất chính là một bản sao lưu (backup) sạch và an toàn. Hãy thiết lập cơ chế sao lưu tự động và định kỳ. Quan trọng hơn cả: một bản sao lưu chưa bao giờ được kiểm tra khôi phục thì không khác gì không có.

Trụ cột 4: Tuân thủ framework chuẩn (CIS/NIST)

Để nâng tầm quy trình bảo mật, hãy tham chiếu đến các khung làm việc (framework) được công nhận toàn cầu như CIS Controls hoặc NIST Cybersecurity Framework. Chúng cung cấp một danh sách kiểm tra chi tiết, có cấu trúc, giúp bạn không bỏ sót bất kỳ khía cạnh nào và thể hiện sự chuyên nghiệp trong việc bảo vệ hệ thống.

Xu hướng tương lai: Giám sát thông minh với AI

Việc thu thập log là bước đầu; phân tích chúng mới là thách thức. Các công cụ AI tạo sinh như Microsoft Security Copilot đang thay đổi cuộc chơi, giúp các chuyên gia sàng lọc, điều tra và phản ứng với mối đe dọa từ dữ liệu log nhanh hơn bao giờ hết.

Checklist hoàn thiện cho “pháp sư”

Đây là tóm tắt toàn bộ các hành động quan trọng bạn cần thực hiện để biến VPS Windows Server 2025 của mình thành một pháo đài. Hãy sử dụng nó như một danh sách kiểm tra cuối cùng.

✅ Nền tảng & cập nhật

- [ ] Áp dụng Security Baseline: Tải và triển khai bộ baseline mới nhất từ Microsoft.

- [ ] Quản lý Cập nhật: Thiết lập quy trình vá lỗi tự động (ví dụ: Azure Automation Update Management).

✅ Bảo mật tại chỗ (On-the-Box Hardening)

- [ ] Khóa tài khoản: Cấu hình khóa tài khoản sau 3-5 lần đăng nhập sai.

- [ ] Bảo vệ danh tính: Tận dụng Credential Guard mặc định và bật LSA Protection.

- [ ] Sử dụng Windows LAPS: Tự động hóa việc quản lý mật khẩu admin cục bộ.

- [ ] Kích hoạt ASR & EDR: Bật quy tắc chặn tạo Webshell và bật EDR ở chế độ Chặn.

- [ ] Thực thi đặc quyền tối thiểu: Luôn sử dụng tài khoản Standard User cho công việc hàng ngày.

✅ Truy cập Zero Trust

- [ ] Đóng cổng Public: Không bao giờ mở cổng RDP/SSH hoặc các cổng quản lý khác ra Internet.

- [ ] Sử dụng lối vào an toàn: Triển khai Azure Bastion + PIM hoặc thiết lập VPN Gateway.

- [ ] Áp dụng JIT: Tận dụng cả Identity JIT (PIM) và Network JIT (Defender for Cloud).

✅ Duy trì & giám sát

- [ ] Bật mã hóa đĩa: Sử dụng Azure Disk Encryption để bảo vệ dữ liệu at-rest.

- [ ] Bật ghi log (Auditing): Cấu hình ghi lại đầy đủ nhật ký hệ thống quan trọng.

- [ ] Thiết lập backup: Lên lịch sao lưu tự động.

- [ ] Kiểm tra phục hồi: Thường xuyên kiểm tra khả năng phục hồi từ bản sao lưu.

- [ ] Tham chiếu framework: Đối chiếu cấu hình của bạn với chuẩn CIS hoặc NIST.

Câu hỏi thường gặp (FAQ)

1. Tôi không dùng Azure, tôi có áp dụng được các nguyên tắc trong bài không?

Chắc chắn có. Các nguyên tắc ở Lớp 2 (Củng cố tại chỗ) như sử dụng Windows LAPS, bật LSA Protection, quy tắc ASR của Defender và nguyên tắc Đặc quyền Tối thiểu hoàn toàn có thể áp dụng cho mọi VPS Windows Server 2025, bất kể nhà cung cấp. Đối với truy cập an toàn, bạn có thể thiết lập VPN Gateway thay cho giải pháp của Azure.

2. Nếu có ít thời gian, tôi nên ưu tiên làm gì trước?

Hãy ưu tiên 3 việc quan trọng nhất:

- Không mở cổng RDP/SSH ra Internet. Thay vào đó hãy dùng VPN.

- Sử dụng Windows LAPS để tự động hóa mật khẩu admin.

- Tạo và sử dụng tài khoản Standard User cho mọi công việc hàng ngày.

Chỉ riêng 3 hành động này đã giảm thiểu phần lớn rủi ro phổ biến.

3. Bật các tính năng bảo mật này có làm VPS của tôi chậm đi không?

Hầu hết các tính năng như LSA Protection, ASR, chính sách khóa tài khoản… có ảnh hưởng không đáng kể đến hiệu năng trên các phần cứng hiện đại. Credential Guard sử dụng ảo hóa nên có thể có một chút ảnh hưởng nhỏ, nhưng lợi ích bảo mật mà nó mang lại là rất lớn và hoàn toàn xứng đáng.

Kết luận

Cấu hình bảo mật VPS là một hành trình, không phải là đích đến. Bằng cách đi qua một lộ trình 3 lớp, từ việc áp dụng nền tảng “An toàn Mặc định” của Microsoft, tự tay gia cố các lớp phòng thủ tại chỗ, cho đến việc triển khai tư duy Zero Trust và giám sát liên tục, bạn đã xây dựng được một hệ thống phòng thủ chiều sâu, kiên cố.

Hãy luôn cập nhật, giám sát và cảnh giác. Chúc pháo đài của bạn luôn đứng vững!