Trong vô số phương pháp bảo mật cho VPS Windows, Whitelist IP là một kỹ thuật tối thượng, biến máy chủ của bạn thành một pháo đài gần như bất khả xâm phạm. Thay vì liên tục phòng thủ, bạn sẽ chủ động quyết định ai được phép gõ cửa. Kỹ thuật này gần như vô hiệu hóa hoàn toàn nguy cơ từ các cuộc tấn công dò mật khẩu (Brute Force) vào cổng Remote Desktop (RDP).

Bài viết này sẽ là kim chỉ nam, hướng dẫn bạn chi tiết từ A-Z cách thiết lập lá chắn bảo vệ kiên cố này một cách an toàn và hiệu quả nhất.

Tóm tắt hướng dẫn nhanh

Để whitelist IP cho Remote Desktop (RDP) trong Windows, bạn cần thực hiện các bước sau:

- Mở Windows Defender Firewall with Advanced Security (lệnh

wf.msc). - Tìm đến

Inbound Rules, nhấp chuột phải vào rule “Remote Desktop – User Mode (TCP-In)” và chọnProperties. - Chuyển sang tab Scope, trong phần Remote IP address, chọn “These IP addresses”.

- Nhấn Add… và thêm các địa chỉ IPv4, IPv6 tĩnh của bạn vào danh sách.

- Vô hiệu hóa các rule RDP thừa khác để đảm bảo quy tắc của bạn được ưu tiên.

Tại sao chỉ đổi port RDP là chưa đủ?

Remote Desktop Protocol (RDP) là giao thức cho phép bạn điều khiển VPS Windows từ xa, và mặc định, nó hoạt động trên port 3389. Đây là “cánh cửa chính” mà mọi hacker đều biết và sẽ tự động gõ thử đầu tiên. Chúng sử dụng các công cụ tự động (bot) để liên tục quét dải IP toàn cầu, tìm kiếm những port 3389 đang mở.

Khi phát hiện một VPS “mở cửa”, chúng ngay lập tức triển khai tấn công Brute Force – thử hàng triệu tổ hợp mật khẩu cho đến khi đúng. Nếu mật khẩu của bạn không đủ mạnh, việc VPS bị chiếm quyền kiểm soát chỉ còn là vấn đề thời gian.

Nhiều người chọn giải pháp tạm thời là đổi port RDP sang một số ngẫu nhiên khác, ví dụ 33899. Cách này giống như bạn đổi số nhà để trốn người lạ. Nó có thể hiệu quả trong thời gian ngắn, nhưng hacker chuyên nghiệp vẫn có thể dùng công cụ quét port (port scanner) để rà soát toàn bộ 65,535 cổng trên VPS của bạn. Quá trình này có thể mất thời gian, nhưng hoàn toàn khả thi. Khi port mới bị phát hiện, cuộc tấn công Brute Force lại tiếp tục như chưa có gì xảy ra.

Rõ ràng, đổi port chỉ là một trò chơi trốn tìm không hồi kết.

Đây là lúc kỹ thuật Whitelist IP thể hiện sức mạnh vượt trội. Thay vì ẩn nấp, bạn sẽ xây một bức tường kiên cố xung quanh VPS và tạo ra một “danh sách khách mời” (whitelist) chỉ bao gồm địa chỉ IP của bạn. Chỉ những ai có tên trong danh sách mới được phép đi qua cổng RDP, bất kể cổng đó là 3389 hay bất kỳ số nào khác. Mọi kết nối từ các địa chỉ lạ sẽ bị chặn ngay từ vòng ngoài.

Yêu cầu bắt buộc: Sở hữu IP tĩnh để đảm bảo kết nối ổn định

Trước khi bắt đầu, có một điều kiện tiên quyết: bạn cần có một địa chỉ IP tĩnh. Hãy cùng phân biệt rõ hai loại IP để hiểu tầm quan trọng của nó.

- IP tĩnh (Static IP): Là một địa chỉ Internet cố định, không bao giờ thay đổi, giống như địa chỉ nhà trên giấy tờ của bạn. Các doanh nghiệp và văn phòng thường đăng ký gói mạng có IP tĩnh.

- IP động (Dynamic IP): Là địa chỉ IP sẽ thay đổi sau mỗi lần bạn khởi động lại modem hoặc sau một khoảng thời gian nhất định do nhà mạng quy định. Hầu hết các gói cước Internet gia đình đều sử dụng IP động.

Lý do bạn phải dùng IP tĩnh rất đơn giản: Khi bạn thiết lập tường lửa chỉ cho phép IP 113.23.45.67 truy cập, nhưng ngày mai nhà mạng cấp cho bạn một IP mới là 113.23.45.88, hệ thống sẽ nhận diện bạn là người lạ. Khi đó, chính bạn sẽ bị khóa ở bên ngoài VPS của mình.

Cách kiểm tra địa chỉ IP công khai

Để lấy địa chỉ IP công khai hiện tại, hãy truy cập một trong các trang sau từ máy tính bạn dùng để kết nối RDP:

Trang web sẽ hiển thị ngay địa chỉ IPv4 của bạn. Hãy sao chép lại địa chỉ này. Nếu không chắc chắn, hãy liên hệ nhà cung cấp mạng (ISP) để xác nhận bạn đang sử dụng IP tĩnh hay động.

2001:db8:85a3::8a2e:370:7334), đó chính là địa chỉ IPv6 của bạn. Hãy sao chép lại cả hai địa chỉ này để cấu hình.(Nếu bắt buộc phải dùng IP động, hãy xem Phần 7 để biết giải pháp nâng cao).

Hướng dẫn chi tiết cấu hình Whitelist IP qua giao diện (GUI)

Đây là phần thực hành chính. Hãy thực hiện cẩn thận theo từng bước để đảm bảo bạn không tự khóa mình khỏi VPS.

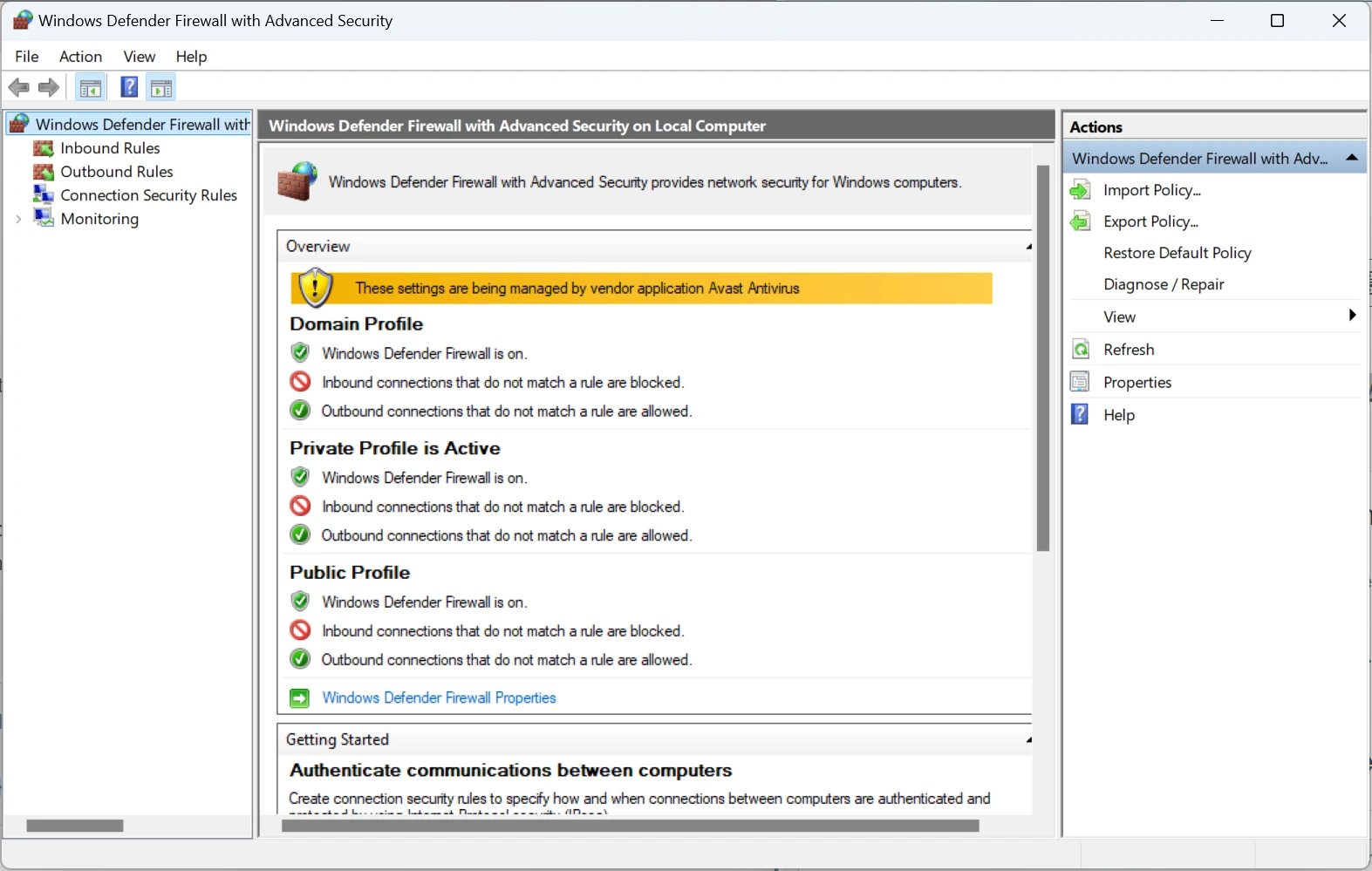

Bước 1: Mở bảng điều khiển tường lửa nâng cao

Nhấn tổ hợp phím Windows + R để mở hộp thoại Run, gõ lệnh wf.msc và nhấn Enter.

Cửa sổ Windows Defender Firewall with Advanced Security sẽ hiện ra. Đây là trung tâm quản lý mọi quy tắc tường lửa của hệ thống.

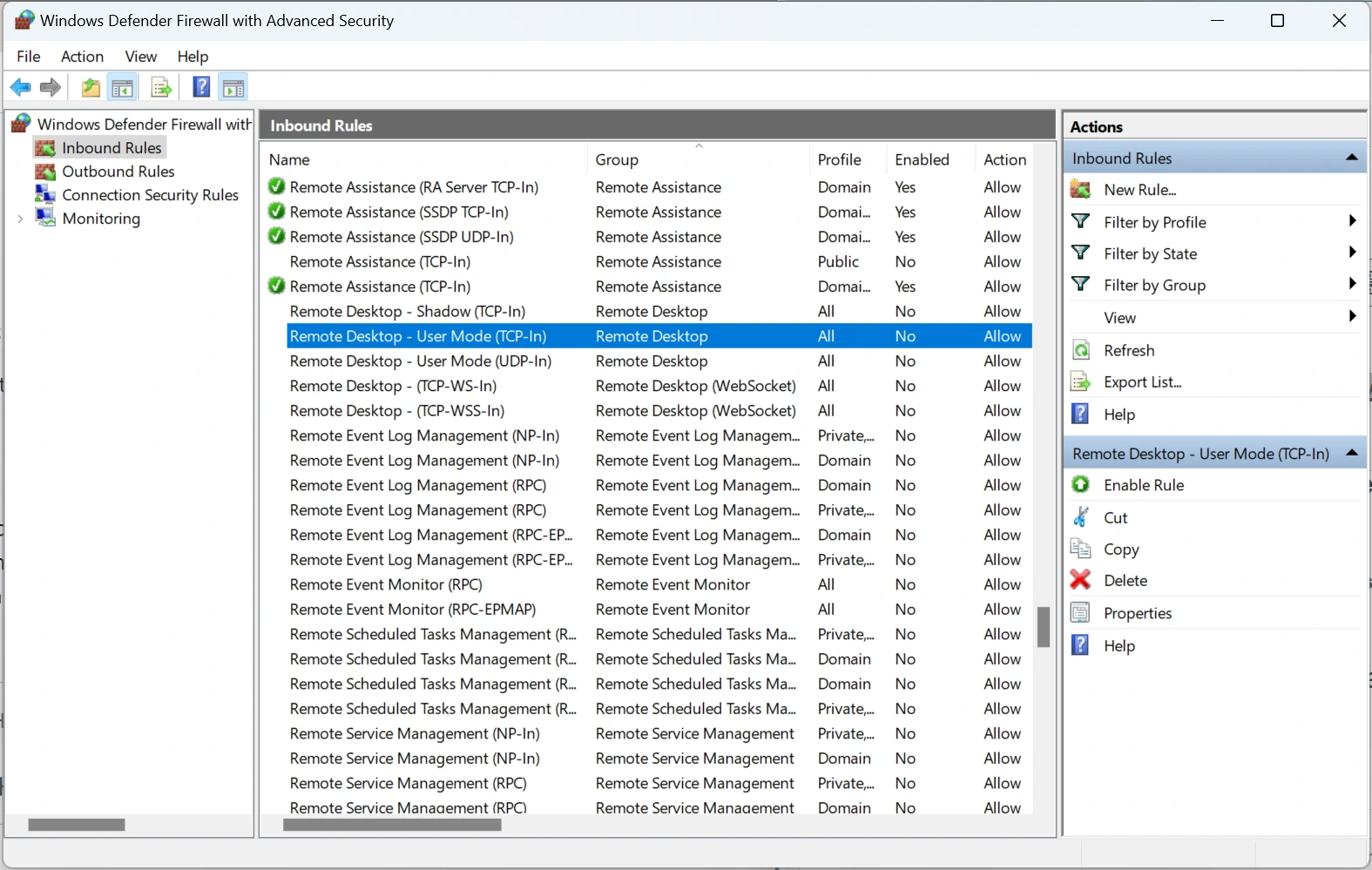

wf.msc.Bước 2: Tìm quy tắc (Rule) của Remote Desktop

Tại cột bên trái, chọn Inbound Rules (Quy tắc cho kết nối đi vào). Ở khung giữa, kéo xuống và tìm quy tắc có tên Remote Desktop – User Mode (TCP-In). Đây chính là quy tắc mặc định cho phép truy cập RDP.

Inbound Rules.Bước 3: Chỉnh sửa phạm vi truy cập (Scope)

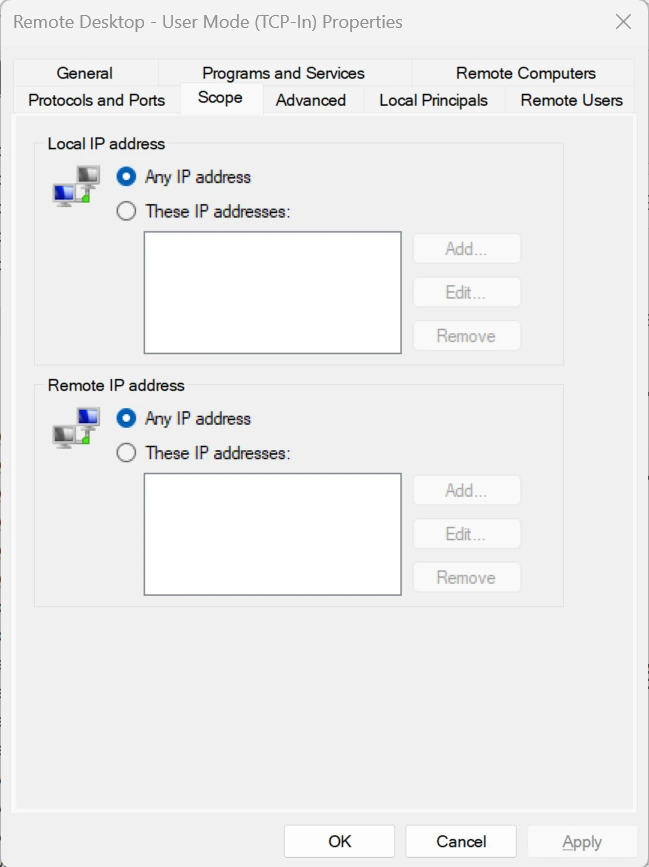

Nhấp chuột phải vào quy tắc trên và chọn Properties. Trong cửa sổ mới, chuyển sang tab Scope.

Bước 4: Thêm IP tĩnh của bạn vào “danh sách khách mời”

Trong phần Remote IP address, chọn tùy chọn These IP addresses. Sau đó, nhấn nút Add….

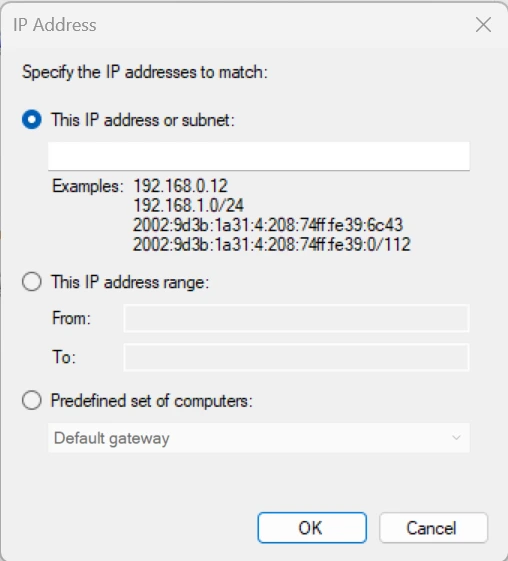

Một hộp thoại sẽ xuất hiện. Lần lượt thêm tất cả các địa chỉ IP được phép kết nối:

- Thêm địa chỉ IPv4: Nhập địa chỉ IPv4 tĩnh của bạn và nhấn OK.

- Thêm địa chỉ IPv6 (nếu có): Nhấn Add… một lần nữa, nhập địa chỉ IPv6 và nhấn OK.

- Thêm các địa chỉ khác: Nếu bạn cần kết nối từ nhiều nơi (nhà, văn phòng), hãy lặp lại thao tác cho từng địa chỉ IP tĩnh.

Sau khi đã thêm tất cả IP cần thiết, nhấn Apply rồi OK để lưu lại.

Bước 5: Kiểm tra lại kết nối

QUAN TRỌNG: TUYỆT ĐỐI KHÔNG ĐÓNG PHIÊN RDP HIỆN TẠI.

Mở một cửa sổ Remote Desktop Connection mới trên máy tính và thử kết nối lại vào VPS.

- Nếu kết nối thành công, xin chúc mừng, bạn đã cấu hình đúng!

- Nếu kết nối thất bại, hãy kiểm tra lại các bước trên, đảm bảo bạn đã nhập đúng địa chỉ IP của mình.

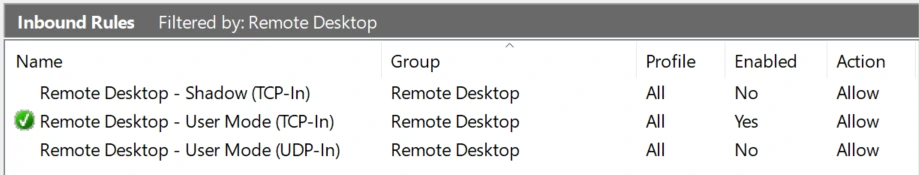

Bước tối quan trọng: Vô hiệu hóa các “cửa phụ”

Đây là bước mà nhiều hướng dẫn bỏ qua, khiến cho việc whitelist trở nên vô nghĩa. Windows có thể có nhiều quy tắc RDP khác đang được kích hoạt. Nếu còn một quy tắc khác cho phép kết nối từ “Any IP”, bức tường của bạn sẽ có một lỗ hổng lớn.

- Trong cửa sổ Inbound Rules, nhìn lên góc trên bên phải, tìm mục Filter by Group và chọn Filter by “Remote Desktop” group.

- Danh sách sẽ được rút gọn, chỉ hiển thị các quy tắc liên quan đến RDP.

- Ngoài quy tắc Remote Desktop – User Mode (TCP-In) bạn vừa chỉnh sửa, hãy nhấp chuột phải vào tất cả các quy tắc còn lại trong nhóm này và chọn Disable Rule.

Thao tác này đảm bảo chỉ có một lối vào duy nhất do chính bạn kiểm soát.

Hoàn thiện pháo đài bảo mật của bạn

Sau khi whitelist IP, hãy thực hiện thêm hai bước sau để gia cố an ninh:

- Đổi port RDP mặc định: Dù hacker không thể vào, chúng vẫn có thể liên tục “gõ cửa” port 3389, gây tốn tài nguyên hệ thống. Đổi port RDP sang một số khác (ví dụ: trong khoảng 20000-60000) sẽ giúp bạn “tàng hình” khỏi các cuộc quét tự động.

- Luôn bật Network Level Authentication (NLA): NLA yêu cầu người dùng xác thực danh tính trước khi phiên RDP đầy đủ được thiết lập, giúp ngăn chặn các cuộc tấn công chiếm dụng tài nguyên máy chủ.

Kiểm tra và giám sát: Làm sao để biết tường lửa đang hoạt động?

Để chắc chắn rằng tường lửa đang chặn các truy cập trái phép, bạn có thể xem nhật ký (log) của nó.

Bước 1: Bật ghi log cho các gói tin bị chặn

- Trong giao diện Windows Defender Firewall, nhấp vào Properties ở cột bên phải.

- Chọn tab của Profile mạng đang hoạt động (thường là Public Profile).

- Trong phần Logging, nhấn Customize….

- Tại mục Log dropped packets, đổi thành Yes.

- Trong ô Size limit (KB), đặt một con số hợp lý như

10240(tương đương 10MB) để tránh làm đầy ổ đĩa. - Nhấn OK hai lần để lưu.

Bước 2: Đọc và phân tích log

File log mặc định nằm tại C:\Windows\System32\LogFiles\Firewall\pfirewall.log.

Sau khi thử kết nối RDP từ một IP lạ (không có trong whitelist), hãy mở file log này. Bạn sẽ thấy những dòng tương tự như sau:

2025-08-22 11:05:15 DROP TCP 8.8.8.8 123.45.67.89 49152 3389 0 - - - - - - - RECEIVE- DROP: Hành động chặn kết nối.

- 8.8.8.8: Địa chỉ IP của kẻ tấn công đã bị chặn.

- 123.45.67.89: Địa chỉ IP của VPS.

- 3389: Cổng RDP đích.

Thấy những dòng log này chứng tỏ quy tắc Whitelist IP của bạn đang hoạt động hoàn hảo.

Giải pháp cho người dùng IP động (Nâng cao)

Nếu không có IP tĩnh, bạn có thể tự động hóa việc cập nhật IP bằng PowerShell và Task Scheduler.

Ý tưởng: Tạo một kịch bản (script) tự động lấy IP công khai hiện tại của bạn và cập nhật vào quy tắc tường lửa mỗi khi VPS khởi động.

Đoạn mã PowerShell:

# Lấy địa chỉ IP công khai hiện tại từ dịch vụ ipify.org

try {

$currentIP = Invoke-RestMethod -Uri "https://api.ipify.org"

}

catch {

# Ghi lại lỗi nếu không thể lấy IP và thoát

Write-Output "Không thể lấy địa chỉ IP công khai. Script dừng lại."

exit

}

# Tên của Firewall Rule cần cập nhật

$ruleName = "Remote Desktop - User Mode (TCP-In)"

# Cập nhật địa chỉ IP từ xa cho Rule

Set-NetFirewallRule -DisplayName $ruleName -RemoteAddress $currentIP

Write-Output "Đã cập nhật Firewall Rule '$ruleName' với IP mới là: $currentIP"Cách thực hiện:

- Mở Notepad, dán đoạn mã trên và lưu lại với tên

update_rdp_ip.ps1. - Mở Task Scheduler, tạo một tác vụ mới (Create Basic Task).

- Đặt tác vụ chạy When the computer starts (Khi máy tính khởi động).

- Chọn hành động là Start a program.

- Ở ô Program/script, gõ p

owershell.exe. - Ở ô Add arguments (optional), gõ

-ExecutionPolicy Bypass -File "C:\path\to\your\update_rdp_ip.ps1"(thay bằng đường dẫn thực tế đến file script của bạn).

Xử lý rủi ro: Phải làm gì khi bạn bị khóa ngoài VPS?

Đây là rủi ro lớn nhất khi cấu hình sai. Nếu bị khóa ngoài, bạn sẽ không thể kết nối qua RDP được nữa.

Cách giải quyết duy nhất là liên hệ với nhà cung cấp dịch vụ VPS. Họ có các công cụ truy cập cấp cao hơn như Console hoặc KVM/VNC. Hãy yêu cầu họ truy cập và tạm thời vô hiệu hóa quy tắc tường lửa bạn vừa tạo để bạn có thể vào lại và sửa lỗi.

- Xem thêm: Chi tiết cách sửa lỗi “Remote Desktop can’t connect” trên VPS Windows Server 2022 • ZingServer

Câu hỏi thường gặp (FAQ)

1. Whitelist IP có làm chậm kết nối RDP không?

Không hề. Quy tắc tường lửa chỉ kiểm tra địa chỉ IP của bạn một lần duy nhất trước khi kết nối được thiết lập. Một khi bạn đã đăng nhập thành công vào VPS, tốc độ kết nối sẽ không bị ảnh hưởng bởi quy tắc này.

2. Tôi có thể whitelist cả một dải IP không?

Hoàn toàn có thể. Khi thêm địa chỉ IP ở Bước 4, bạn có thể sử dụng định dạng CIDR để cho phép cả một dải IP truy cập. Ví dụ: nhập 113.23.45.0/24 sẽ cho phép tất cả các địa chỉ IP từ 113.23.45.1 đến 113.23.45.254.

3. Điều gì xảy ra nếu IP tĩnh của tôi vì một lý do nào đó bị thay đổi?

Bạn sẽ ngay lập tức bị khóa ngoài VPS và không thể kết nối RDP được nữa. Trong trường hợp này, giải pháp duy nhất là liên hệ với nhà cung cấp dịch vụ VPS của bạn và yêu cầu họ hỗ trợ truy cập qua Console hoặc VNC để tạm thời gỡ bỏ quy tắc tường lửa.

Kết luận

Thiết lập Whitelist IP cho RDP là một trong những bước bảo mật giá trị và có tầm quan trọng bậc nhất bạn có thể thực hiện cho VPS Windows. Nó chuyển đổi mô hình bảo mật từ bị động (chống đỡ tấn công) sang chủ động (kiểm soát truy cập).

Bằng cách dành ra 15 phút để cấu hình theo hướng dẫn trên, bạn đã xây dựng một bức tường phòng thủ vững chắc, loại bỏ gần như toàn bộ nguy cơ từ các cuộc tấn công RDP tự động. Hãy bảo vệ tài sản số của bạn ngay hôm nay!